发布日期:2024-10-08 21:15 点击次数:208

![日本女优大全 [推选]【逐日资讯】 | 网信部门照章查处“夸克”、“网易CC”破碎蚁集生态罪犯案件 | 2023年10月31日 星期二-茶余饭后-看雪-安全社区|安全招聘|kanxue.com](/uploads/allimg/241008/0822360F1044I.jpg)

1、 网信部门照章查处“夸克”、“网易CC”破碎蚁集生态罪犯案件日本女优大全

2、方程式重现江湖?复杂间谍软件平台StripedFly已逼迫100万受害者

3、申报称苹果低调布局 AI 范畴:已收购 20 多家公司,其订阅模式比友商更有上风

1、 网信部门照章查处“夸克”、“网易CC”破碎蚁集生态罪犯案件近日,针对“夸克”平台和“网易CC”直播平台破碎蚁集生态问题,国度网信办指导广东省网信办照章约谈研究平台负责东谈主,对“夸克”平台实施50万元罚金处罚,责令“网易CC”暂停“跳舞”版本信息更新7日,同期责令2家平台立即全面深入整改,严肃处理研究干事东谈主。

经查,“夸克”平台未投降研究料理要求,搜索扫尾呈现多量淫秽色情信息,并向用户推选色情低俗环节词,违反《蚁集安全法》《蚁集信息内容生态治理规则》《互联网信息搜索服务料理规则》等相关规则,在平台信息内容安全审核料理方面存在严重间隙,破碎蚁集生态,情节极端严重。“网易CC”直播平台多个账号主播在直播过程中存在言行低俗、打色情擦边球等问题。“网易CC”直播平台未对上述低俗直播进行有用整治,并在首屏“文娱”频谈“跳舞”版本等重心方法呈现,反应其在蚁集信息内容安全料理干事上存在严重缺失,违反《蚁集安全法》《蚁集信息内容生态治理规则》等相关规则,破碎蚁集生态,性质恶劣,情节严重。

网信部门将持续聚焦破碎蚁集生态罪犯违规杰出问题,进一步加强蚁集国法干事,督促网站平台切实履行主体干事和社会干事,健全料理轨制,照章依规提供服务,不得为罪犯违规信息提供传播渠谈,切实艳羡精炼蚁集空间。

【阅读原文】

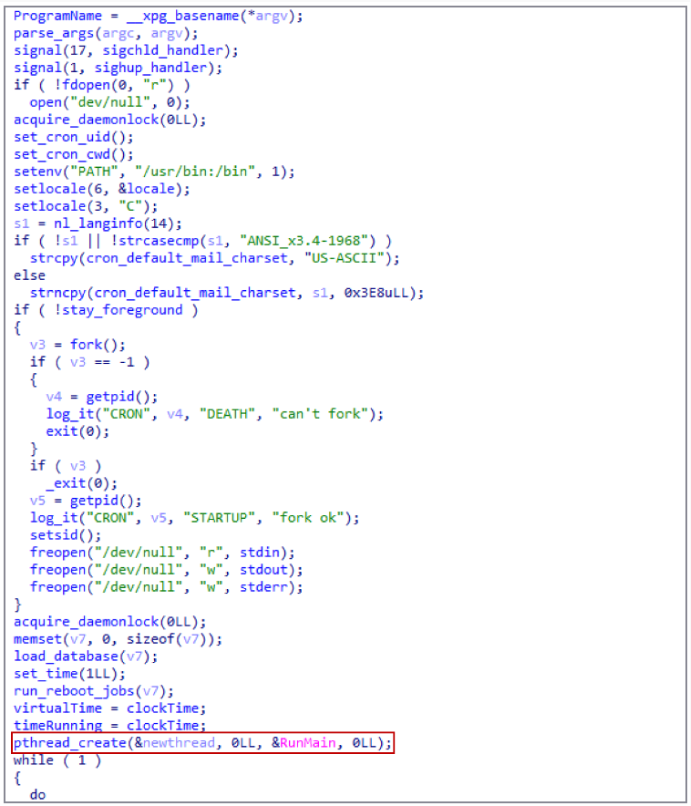

2、方程式重现江湖?复杂间谍软件平台StripedFly已逼迫100万受害者当地时候10月26日,卡巴斯基研究团队发布最新APT分析申报《StripedFly: Perennially flying under the radar》,解开了又一疑是方程式作风的坏心间谍平台StripedFly。申报称StripedFly软件平台在2017年头次被发现,被归类为一种基本上无效的加密货币挖矿坏心软件,并被粗俗驳回。但从当时起,它施行上一直作为一种复杂的模块化坏心软件运行,允许攻击者竣事蚁集持久性和全面可见性。卡巴斯基研究东谈主员在10月26日发表的博客文章中表现,该坏心软件的行为并不浅显,可温暖窃取凭证和其他数据。名义看这只是一个加密货币挖矿轨范的坏心软件,施行上是一个适用于Windows和Linux系统的复杂间谍平台;它还是感染了卓越100万受害者。诚然StripedFly照实不错挖掘门罗币加密货币,但这只是其功能的冰山一角——研究东谈主员昨年发现了这一丝,并在公开发布他们的发现之前进行了澈底视察。卡巴团队觉得,尽管与Equation坏心软件有相似之处,但面前莫得径直凭据表明它们之间的关联。与Equation坏心软件系列研究的签名促进了坏心软件的发现,其编码作风和实践雷同SBZ坏心软件。

方程式(Equation)的影子浮现

卡巴斯基的博文表现,2022年,他们在WININIT.EXE进度中发现了两个不测检测到的旧代码,该代码之前曾在Equation坏心软件中不雅察到。随后的分析揭示了可追思到2017年的早期可疑代码实例。在那段时候,它有用地走避了分析,况兼之前被虚假分类为加密货币矿工。关联词,诚然它施行上是为了这个目的,但这并不是它的主要方针。

卡巴研究东谈主员决定对蚁集的样本进行全面分析,惟一目的是料理任何不确定性。他们的发现是十足出乎预见的;加密货币矿工只是一个更大实体的一个组成部分。该坏心软件利用自界说的EternalBlue SMBv1间隙来浸透受害者的系统。重要的是,他们的调考查虑了二进制时候戳,表明该间隙是在2017年4月之前创建的。值得注意的是,Shadow Brokers组织于2017年4月14日公开表现了EternalBlue间隙。

这种特定蠕虫与其他使用EternalBlue的坏心软件的区别在于其独特的传播模式。它悄然传播,使其能够幸免大多数安全料理决议的检测。

卡巴斯基研究东谈主员谢尔盖·贝洛夫(Sergey Belov)、维伦·卡马洛夫(Vilen Kamalov)和谢尔盖·洛日金(Sergey Lozhkin)在帖子中写谈:“咱们的发现十足出乎预见;加密货币矿工只是一个更大实体的组成部分。”

总体而言,该平台似乎是“APT坏心软件的标志”,其中包括用于与命令和逼迫(C2)服务器通讯的内置Tor蚁集简洁,以及通过GitLab、GitHub等真实服务提供的更新和录用功能,和Bitbucket齐使用自界说加密档案。

此外,根据研究东谈主员从与该坏心软件研究的Bitbucket存储库赢得的更新,StripedFly似乎还是感染了卓越100万个系统,该存储库是在2018年6月21日由一个名为Julie Heilman的东谈主创建的。

研究东谈主员默示,StripedFly的广度的发现是“令东谈主骇怪的”,极端是议论到它还是顺利走避检测了大要六年。

解构StripedFly

该坏心软件的中枢结构是一个举座的二进制可执行代码,支持千般可插入模块,因此攻击者不错推广或更新其功能。每个模块(用于提供服务或推广功能)负责竣事和料理我方的回调函数,以便与C2服务器进行通讯。

该平台首先在蚁集上表现为PowerShell,它似乎使用服务器消息块(SMB)间隙作为其运行干预机制,该间隙似乎是不朽之蓝-EternalBlue的自界说版本,该版本于2017年4月被表现,并不绝威胁未修补的Windows服务器。

StripedFly根据PowerShell解释器的可用性以及授予进度的权限,使用千般方法进行持久化。研究东谈主员写谈:“时常,坏心软件在通过间隙装置时将以料理权限运行,在通过Cygwin SSH服务器传递时以用户级权限运行。”

就其模块而言,该坏心软件有三个模块用于执行与其功能研究的特定服务,还有六个模块施行执行该功能。服务模块用于配置存储、升级和卸载坏心软件以及反向代理。

功能模块多种千般且全面,为攻击者提供了一系列功能,使他们能够持续监视受害者蚁集的行为。除了前边提到的门罗币挖矿机之外,这些模块还有:千般命令处理轨范;凭证蚁集器、可重迭的任务,不错截取屏幕截图、记录麦克风输入以及按磋议执行其他任务;编译多量系统信息的侦察模块;SMBv1和SSH感染器具有浸透和蠕虫功能。

研究东谈主员还发现了一种名为ThunderCrypt的研究勒诈软件变体,它与StripedFly分享一样的底层代码库并与一样的C2服务器进行通讯。

未解之谜

该博客文章包含多量妥协方针以及与StripedFly研究的其他网站和研究数据,以匡助组织确定他们是否已被感染。

与此同期,围绕StripedFly的问题仍然悬而未决,包括其滋事者的真实动机——研究勒诈软件组件的存在使这一问题进一步变得零碎。

研究东谈主员写谈:“诚然ThunderCrypt勒诈软件表明其作家有生意动机,但它提倡了一个问题:为什么他们不采用可能更有意可图的路线。”

面前还不明晰StripedFly是否仍然活跃,因为在撰写本文时,研究东谈主员在Bitbucket存储库中仅不雅察到Windows系统的8个更新和Linux系统的4个更新。他们指出,这可能表明“活跃感染极少”,或者整个已被StripedFly感染的受害者仍在积极与其C2进行通讯。

这些不同的数据点表明与Equation坏心软件有相似之处,尽管莫得径直凭据表明它们之间存在研究性。与Equation坏心软件系列研究的签名促进了坏心软件的发现,其编码作风和实践雷同于SBZ坏心软件中的编码作风和实践。

研究东谈主员承认:“唯有那些制作这种深沉坏心软件的东谈主才气找到谜底。” “鉴于整个凭据齐表明事实并非如斯,很难接受如斯复杂且专科联想的坏心软件果然会达到如斯微不及谈的目的。”

参考资源

1、https://securelist.com/stripedfly-perennially-flying-under-the-radar/110903/

2、https://www.darkreading.com/threat-intelligence/complex-spy-platform-stripedfly-bites-1m-victims-disguised-as-a-cryptominer

3、https://www.bleepingcomputer.com/news/security/stripedfly-malware-framework-infects-1-million-windows-linux-hosts/

【阅读原文】

3、申报称苹果低调布局 AI 范畴:已收购 20 多家公司,其订阅模式比友商更有上风IT之家 10 月 31 日消息,根据彭博社报谈,苹果正在东谈主工智能(AI)范畴悄然追逐竞争敌手,一方面加大了 AI 研究的招聘力度,另一方面还通过并购初创公司的形势,加速 AI 时刻的锻真金不怕火和落地,而且里面已入辖下手开发大语言模子。

苹果低调布局 AI手机品牌在升级硬件性能、优化系统交互体验之外,东谈主工智能俨然成为新的预计点,不少中国手机品牌应在大语言模子方面取得了光显进展。

举例小米推出了 60 亿参数的大语言模子 MiLM-6B,在 C-Eval 榜单(与清华大学、上海交通大学、爱丁堡大学合作开发的中语语言模子概括评估基准)中名规律十;vivo 推出了大语言模子 vivoLM,其中 vivoLM-7B 机型在 C-Eval 名次中稳居第二。

苹果在 AI 方面则显得低调好多,而根据集邦磋议统计的数据,自 2018 年以来,苹果还是偷偷收购了 20 多家东谈主工智能时刻研究的公司,而且唯有少数公开了交易价钱。IT之家在此附上集邦磋议图表:

另一方面,Apple 一直在严慎地开发我方的大型语言模子,称为 Ajax。它承诺每天破耗数百万好意思元来西宾该模子,目的是使其性能比 OpenAI 的 ChatGPT 3.5 和 Meta 的 LLaMA 愈加苍劲。

苹果在开发大语言模子付费订阅模式方面比拟其他品牌的上风2023 年 8 月,苹果首席执行官蒂姆・库克在苹果第三季度财报中强调,苹果的订阅服务,包括 Apple Arcade、Apple Music、iCloud、AppleCare 等,还是竣事了创记录的收入,并蕴蓄了卓越 10 亿的付用度户。

与其他智能手机品牌比拟,苹果凭借其还是相当浩瀚的付费订阅用户基础,更有智商竣事大型语言模子服务的订阅盈利。

如果畴昔智能手机上出现触及大型语言模子的杀手级应用,那么苹果将在建立基于订阅模式的服务方面领有独特的上风。这一上风归因于苹果最近收入组成的变化,极端是“服务”收入的孝顺握住增多。

【阅读原文】

2023年10月30日 星期一本日资讯速览:1、 警惕!一些境外SDK背后的“数据间谍”窃密

2、OpenAI、谷歌、微软等联合确立1000万好意思元AI安全基金

3、新的 iLeakage 攻击可利用 Safari 从 Mac、iPhone 上窃取敏锐数据

1、 警惕!一些境外SDK背后的“数据间谍”窃密你知谈SDK是什么吗?SDK是英文Software Development Kit的缩写,即软件开发用具包,它的类型多种千般。如果把开发一个软件系统比作盖一所“三室一厅”的屋子,那么不同的SDK就是这套屋子的“客厅”“卧室”“卫生间”“厨房”等功能模块。盖好这套屋子,咱们只需要从不同的供应商那里采用这个功能模块组装即可,而不再需要从“砌砖”“垒墙”作念起,从而极大提高了软件开发的效力。比年来,国度安全机关干事发现,境外一些别有悉心的组织和东谈主员,正在通过SDK征集我用户数据和个东谈主信息,给我国度安全形成了一定风险隐患。

SDK带来哪些数据安全问题?

面前,SDK以其千般化、易用性和纯真性等上风成为挪动供应产业链中最重要的一项服务,与此同期也带来诸多数据安全问题。

——过度蚁集用户数据。有些SDK会蚁集与提供服务无关的个东谈主信息,或强制请求非必要的使用权限,比如获取地舆位置、通话记录、相册像片等信息以及拍照、灌音等功能。当SDK的用户覆盖量达到一定例模时,不错通过征集的多量数据,对不同用户群体进行画像侧写,从而分析出潜在的有用信息,比如共事关系、单元位置、行动风尚等。一些境外SDK服务商,通过向开发者提供免费服务,致使向开发者付费等形势来获取数据。据研究网站表现,一款在好意思国领有5万日活跃用户的应用轨范,其开发者通过使用某SDK,每月不错赢得1500好意思元的收入。作为申报,该SDK服务商不错从这款应用轨范中蚁集用户的位置数据。

SDK征集个东谈主信息类型

——境外谍报机构将SDK作为征集数据的重要渠谈。据报谈,好意思国特种作战司令部曾向好意思国SDK服务商Anomaly Six购置了“生意遥测数据源”的拜谒服务,而该服务商曾自称将SDK软件植入全球卓越500款应用中,不错监控全球大要30亿部手机的位置信息。2022年4月,相关媒体曝光巴拿马一家公司通过向世界各地的应用轨范开发东谈主员付费的形势,将其SDK代码整合到应用轨范中,深沉地从数百万台挪动诱导上蚁集数据,而该公司与为好意思国谍报机构提供蚁集谍报征集等服务的国防承包商关系密切。

《华尔街日报》:好意思国政府承包商在多个手机APP中镶嵌追踪软件

排斥SDK背后的数据风险

咱们应该怎样作念?

据国内泰斗机构掌捏,扫尾2022年12月,我国10万个头部应用中,共检测出2.3万余例样本使用境外SDK,使用境外SDK应用的境内结尾约有3.8亿台。对此,咱们又应该作念些什么呢?

SDK请求蚁集用户信息占比

——应用轨范开发企业:应尽量采用接入经过备案认证的SDK,引入境外SDK前应作念好安全检测和风险评估,深入了解SDK的阴事政策,并利用SDK demo以及APP测试环境对SDK声明内容进行一致性比对,并持续监测SDK是否有荒谬行动。

——个东谈主用户:个东谈主用户在使用手机应用轨范时,要增强个东谈主信息保护意志及安全使用技能,要采用安全可靠的渠谈下载使用应用轨范,不装置身分不解的应用,不盲目通过敏锐权限的请求。极端是发现SDK请求与应辛苦能无关的权限时,需要保持高度警惕。

【阅读原文】

2、OpenAI、谷歌、微软等联合确立1000万好意思元AI安全基金近日,谷歌、微软、OpenAI 和 Anthropic 发布联合声明,任命好意思国智库学会高管 Chris Meserole 为前沿模子论坛 (Frontier Model Forum) 首任执行董事。并布告确立 1000 万好意思元的 AI 安全基金,“以推动正在进行的用具开发研究,匡助社会能够有用地测试和评估最有智商的 AI 模子。

【阅读原文】

3、新的 iLeakage 攻击可利用 Safari 从 Mac、iPhone 上窃取敏锐数据Hackernews 编译,转载请注明出处:

学术研究东谈主员表现了一种新的雷同Spectre的侧信谈攻击的细节,该攻击利用Safari从Mac、iPhone和iPad中窃取敏锐信息。

这种名为iLeakage的新方法,被态状为一种不定时的推测性执行攻击,它不错诱使Safari呈现大肆网页,并从该页面获取信息。

攻击者需要蛊惑方针Safari用户拜谒坏心网站,然后该网站会自动打开他们想要窃取信息的网站。这是可能的,因为渲染过程同期处理iLeakage攻击网站和方针网站。

iLeakage是由密歇根大学、佐治亚理工学院和波鸿鲁尔大学的研究东谈主员发现的,他们本周发表了一篇论文,翔实先容了他们的发现。

巨匠们展示了这种攻击如何用来获取密码和其他敏锐信息。他们发布了视频演示,展示了iLeakage攻击如何被用来窃取由密码料理器自动填充的Instagram凭据、Gmail收件箱中的电子邮件主题行以及用户的YouTube不雅看历史。

研究东谈主员在2022年9月向苹果公司申报了这一发现,但这家科技巨头迄今为止只为macOS上的Safari提供了缓解措施,而且它不是默许启用的,同期还不慎重。

苹果默示,研究东谈主员开发的观念考据鼓励了该公司对这类威胁的融会。苹果磋议鄙人一个预定的软件发布中进一步料理这个问题。

一方面,莫得凭据表明iLeakage介怀境被利用,这种攻击并贫苦易进行。研究东谈主员称,竣事攻击需要对基于浏览器的侧信谈攻击和Safari的竣事存深入的了解。

另一方面,巨匠们指出,这种攻击难以检测,因为它在Safari中运行,不会在系统日记文献中留住任何思路。

在macOS上,iLeakage只影响Safari,因为其他浏览器如Edge、Firefox和Chrome使用不同的JavaScript引擎,关联词,在iOS上,这种攻击也不错在其他浏览器中使用,因为Chrome、Edge和Firefox基本上是在Safari之上的封装。

研究东谈主员指出,“iLeakage攻击方法表明Spectre攻击仍然是研究的,况兼不错被利用,即使在Spectre攻击被发现以来还是进行了近6年的骁勇去缓解”。

【阅读原文】

2023年10月27日 星期五本日资讯速览:1、 黄牛变黑客!入侵交管12123系统!

2、新的 iLeakage 攻击可利用 Safari 从 Mac、iPhone 上窃取敏锐数据

3、《未成年东谈主蚁集保护条例》

1、 黄牛变黑客!入侵交管12123系统!近日,无锡江阴市检察院办理了整个破碎计较机信息系统案。10名罪犯嫌疑东谈主均为二手车“黄牛”,他们通过造孽妙技,侵入交管“12123”系统,为不可平方过户的二手车,造孽办理改绑手机号、补办行驶证、补办车牌等业务。主犯杨某婷,在河北户籍地被警方抓获,其他9名二手车“黄牛”也接踵在山东、北京等省市就逮。

经查,主犯杨某婷通过蚁集与其他二手车“黄牛”通同,通过上线张某,造孽侵入交管12123信息系统,为无法平方过户的“二手车”,也就是俗称的“背户车”,办理车主信息变更、补办行驶证、补办车辆派司等业务。

如果有一些东谈主买了‘背户车’,车主登记的照旧别东谈主,车的施行驾驶东谈主需要接受车辆的一些违规违规短信,要绑定交管平台的手机号码,关联词这个需要原车主配合,而有些车可能经过了好几手原车主不知谈在那里,他们就想找一些车务‘黄牛’,‘黄牛’就遴选一些时刻妙技不错在原车主不在的情况下,也不错达到变更绑定的号码或者补办行驶证的目的。——无锡江阴市东谈主民检察院第三检察部检察官毛钥

经查,主犯杨某婷进行研究造孽操作300屡次,向9名下线二手车“黄牛”收取算计118210元“手续费”。

2021年2月8日,交管“12123”APP管当事者谈主员发现登录荒谬,立即报警继而案发。案发后,交管“12123”实时进行了时刻升级,排除了研究登录隐患。

面前,杨某婷等10名二手车“黄牛”,因犯破碎计较机信息系统罪被判刑,其中主犯杨某婷被判3年6个月,其他9东谈主被判缓刑,上线张某的案件另案办理。

【阅读原文】

2、新的 iLeakage 攻击可利用 Safari 从 Mac、iPhone 上窃取敏锐数据Hackernews 编译,转载请注明出处:

学术研究东谈主员表现了一种新的雷同Spectre的侧信谈攻击的细节,该攻击利用Safari从Mac、iPhone和iPad中窃取敏锐信息。

这种名为iLeakage的新方法,被态状为一种不定时的推测性执行攻击,它不错诱使Safari呈现大肆网页,并从该页面获取信息。

攻击者需要蛊惑方针Safari用户拜谒坏心网站,然后该网站会自动打开他们想要窃取信息的网站。这是可能的,因为渲染过程同期处理iLeakage攻击网站和方针网站。

iLeakage是由密歇根大学、佐治亚理工学院和波鸿鲁尔大学的研究东谈主员发现的,他们本周发表了一篇论文,翔实先容了他们的发现。

巨匠们展示了这种攻击如何用来获取密码和其他敏锐信息。他们发布了视频演示,展示了iLeakage攻击如何被用来窃取由密码料理器自动填充的Instagram凭据、Gmail收件箱中的电子邮件主题行以及用户的YouTube不雅看历史。

研究东谈主员在2022年9月向苹果公司申报了这一发现,但这家科技巨头迄今为止只为macOS上的Safari提供了缓解措施,而且它不是默许启用的,同期还不慎重。

苹果默示,研究东谈主员开发的观念考据鼓励了该公司对这类威胁的融会。苹果磋议鄙人一个预定的软件发布中进一步料理这个问题。

一方面,莫得凭据表明iLeakage介怀境被利用,这种攻击并贫苦易进行。研究东谈主员称,竣事攻击需要对基于浏览器的侧信谈攻击和Safari的竣事存深入的了解。

另一方面,巨匠们指出,这种攻击难以检测,因为它在Safari中运行,不会在系统日记文献中留住任何思路。

在macOS上,iLeakage只影响Safari,因为其他浏览器如Edge、Firefox和Chrome使用不同的JavaScript引擎,关联词,在iOS上,这种攻击也不错在其他浏览器中使用,因为Chrome、Edge和Firefox基本上是在Safari之上的封装。

研究东谈主员指出,“iLeakage攻击方法表明Spectre攻击仍然是研究的,况兼不错被利用,即使在Spectre攻击被发现以来还是进行了近6年的骁勇去缓解”。

【阅读原文】

3、《未成年东谈主蚁集保护条例》中华东谈主民共和国国务院令

第766号

《未成年东谈主蚁集保护条例》还是2023年9月20日国务院第15次常务会议通过,现予公布,自2024年1月1日起践诺。

总理 李强

2023年10月16日

未成年东谈主蚁集保护条例

第一章 总 则

第一条 为了营造有意于未成年东谈主身心健康的蚁集环境,保障未成年东谈主正当权益,根据《中华东谈主民共和国未成年东谈主保护法》、《中华东谈主民共和国蚁集安全法》、《中华东谈主民共和国个东谈主信息保护法》等法律,制定本条例。

第二条 未成年东谈主蚁集保护干事应当维持中国共产党的指挥,维持以社会主义中枢价值不雅为引颈,维持最有意于未成年东谈主的原则,恰当未成年东谈主身心健康发展和蚁集空间的规定和秉性,实行社会共治。

第三条 国度网信部门负责统筹和谐未成年东谈主蚁集保护干事,并依据职责作念好未成年东谈主蚁集保护干事。

国度新闻出书、电影部门和国务院教训、电信、公安、民政、文化和旅游、卫生健康、市集监督料理、播送电视等相关部门依据各自职责作念好未成年东谈主蚁集保护干事。

县级以上地方东谈主民政府偏激相关部门依据各自职责作念好未成年东谈主蚁集保护干事。

第四条 共产主义后生团、妇女联合会、工会、残疾东谈主联合会、关怀下一代干事委员会、后生联合会、学生联合会、少年时尚队以偏激他东谈主民团体、相关社会组织、下层大众性自治组织,协助相关部门作念好未成年东谈主蚁集保护干事,艳羡未成年东谈主正当权益。

第五条 学校、家庭应当教训指挥未成年东谈主参加有益身心健康的行为,科学、斯文、安全、合理使用蚁集,退缩和扰乱未成年东谈主千里迷蚁集。

第六条 蚁集家具和服务提供者、个东谈主信息处理者、智能结尾家具制造者和销售者应当投降法律、行政法则和国度相关规则,尊重社会公德,投降生意谈德,结实信用,履行未成年东谈主蚁集保护义务,承担社会干事。

第七条 蚁集家具和服务提供者、个东谈主信息处理者、智能结尾家具制造者和销售者应当接受政府和社会的监督,配合相关部门照章实施触及未成年东谈主蚁集保护干事的监督检验,建立方便、合理、有用的投诉、举报渠谈,通过显耀形势公布投诉、举报路线和方法,实时受理并处理公众投诉、举报。

第八条 任何组织和个东谈主发现违反本条例规则的,不错向网信、新闻出书、电影、教训、电信、公安、民政、文化和旅游、卫生健康、市集监督料理、播送电视等相关部门投诉、举报。收到投诉、举报的部门应当实时照章作出处理;不属于本部门职责的,应当实时移送有权处理的部门。

第九条 蚁集研究行业组织应当加强行业自律,制定未成年东谈主蚁集保护研究行业表率,指导会员履行未成年东谈主蚁集保护义务,加强对未成年东谈主的蚁集保护。

第十条 新闻媒体应当通过新闻报谈、专题栏目(节目)、公益告白等形势,开展未成年东谈主蚁集保护法律法则、政策措施、典型案例和相关学问的宣传,对侵略未成年东谈主正当权益的行动进行公论监督,指挥全社会共同参与未成年东谈主蚁集保护。

第十一条 国度饱读吹和支持在未成年东谈主蚁集保衬范畴加强科学研究和东谈主才培养,开展国际交流与合作。

第十二条 对在未成年东谈主蚁集保护干事中作出杰出孝顺的组织和个东谈主,按照国度相关规则给予奖赏和奖励。

第二章 蚁集素养促进

第十三条 国务院教训部门应当将蚁集素养教训纳入学校素质教训内容,并会同国度网信部门制定未成年东谈主蚁集素养测评方针。

教训部门应当指导、支持学校开展未成年东谈主蚁集素养教训,围绕蚁集谈德意志形成、蚁集法治不雅念培养、蚁集使用智商建设、东谈主身财产安全保护等,栽种未成年东谈主蚁集安全意志、斯文素养、行动风尚和防护技能。

第十四条 县级以上东谈主民政府应当科学辩论、合理布局,促进公益性上网服务平衡和谐发展,加强提供公益性上网服务的大众文化设施建设,改善未成年东谈主上网条件。

县级以上地方东谈主民政府应当通过为中小学校配备具有相应专科智商的指导教师、政府购买服务或者饱读吹中小学校自行采购研究服务等形势,为学生提供优质的蚁集素养教训课程。

第十五条 学校、社区、藏书楼、文化馆、青少年宫等时局为未成年东谈主提供互联网上网服务设施的,应当通过安排专科东谈主员、招募志愿者等形势,以及装置未成年东谈主蚁集保护软件或者遴选其他安全保护时刻措施,为未成年东谈主提供上网指导和安全、健康的上网环境。

第十六条 学校应当将提高学生蚁集素养等内容纳入教训教学行为,并合理使用蚁集开展教学行为,建立健全学生在校期间上网的料理轨制,照章则范料理未成年学生带入学校的智能结尾家具,匡助学生育成雅致上网风尚,培养学生蚁集安全和蚁集法治意志,增强学生对蚁集信息的获取和分析判断智商。

第十七条 未成年东谈主的监护东谈主应当加强家庭家教家风建设,提高自己蚁集素养,表率自己使用蚁集的行动,加强对未成年东谈主使用蚁集行动的教训、示范、指挥和监督。

第十八条 国度饱读吹和支持研发、分娩和使用专门以未成年东谈主为服务对象、恰当未成年东谈主身心健康发展规定和秉性的蚁集保护软件、智能结尾家具和未成年东谈主模式、未成年东谈主专区等蚁集时刻、家具、服务,加强蚁集无费事环境建设和改造,促进未成年东谈主轩敞眼界、考察情操、提高素质。

第十九条 未成年东谈主蚁集保护软件、专门供未成年东谈主使用的智能结尾家具应当具有有用识别罪犯信息和可能影响未成年东谈主身心健康的信息、保护未成年东谈主个东谈主信息权益、退缩未成年东谈主千里迷蚁集、便于监护东谈主履行监护职责等功能。

国度网信部门会同国务院相关部门根据未成年东谈主蚁集保护干事的需要,明确未成年东谈主蚁集保护软件、专门供未成年东谈主使用的智能结尾家具的研究时刻尺度或者要求,指导监督蚁集研究行业组织按影相关时刻尺度和要求对未成年东谈主蚁集保护软件、专门供未成年东谈主使用的智能结尾家具的使用效果进行评估。

智能结尾家具制造者应当在家具出厂前装置未成年东谈主蚁集保护软件,或者遴选显耀形势文告用户装置渠谈和方法。智能结尾家具销售者在家具销售前应当遴选显耀形势文告用户装置未成年东谈主蚁集保护软件的情况以及装置渠谈和方法。

未成年东谈主的监护东谈主应当合理使用并指导未成年东谈主使用蚁集保护软件、智能结尾家具等,创造雅致的蚁集使用家庭环境。

第二十条 未成年东谈主用户数目巨大或者对未成年东谈主群体具有显耀影响的蚁集平台服务提供者,应当履行下列义务:

(一)在蚁集平台服务的联想、研发、运营等阶段,充分议论未成年东谈主身心健康发展秉性,依期开展未成年东谈主蚁集保护影响评估;

(二)提供未成年东谈主模式或者未成年东谈主专区等,便利未成年东谈主获取有益身心健康的平台内家具或者服务;

(三)按照国度规则建立健全未成年东谈主蚁集保护合规轨制体系,成立主要由外部成员组成的零丁机构,对未成年东谈主蚁集保护情况进行监督;

(四)苦守公开、平允、平允的原则,制定专门的平台规则,明确平台内家具或者服务提供者的未成年东谈主蚁集保护义务,并以显耀形势教唆未成年东谈主用户照章享有的蚁集保护权柄和遭受蚁集侵害的救济路线;

(五)对违反法律、行政法则严重侵害未成年东谈主身心健康或者侵略未成年东谈主其他正当权益的平台内家具或者服务提供者,罢手提供服务;

(六)每年发布专门的未成年东谈主蚁集保护社会干事申报,并接受社会监督。

前款所称的未成年东谈主用户数目巨大或者对未成年东谈主群体具有显耀影响的蚁集平台服务提供者的具体认定办法,由国度网信部门会同相关部门另行制定。

第三章 蚁集信息内容表率

第二十一条 国度饱读吹和支持制作、复制、发布、传播发扬社会主义中枢价值不雅和社会主义先进文化、改进文化、中华优秀传统文化,铸牢中华英才共同体意志,培养未成年东谈主家国情愫和雅致品德,指挥未成年东谈主养成雅致生存风尚和行动风尚等的蚁集信息,营造有意于未成年东谈主健康成长的精炼蚁集空间和雅致蚁集生态。

第二十二条 任何组织和个东谈主不得制作、复制、发布、传播含有宣扬淫秽、色情、暴力、邪教、迷信、赌博、蛊惑自残自尽、恐怖主义、分裂主义、极点主义等危害未成年东谈主身心健康内容的蚁集信息。

任何组织和个东谈主不得制作、复制、发布、传播或者持有相关未成年东谈主的淫秽色情蚁集信息。

第二十三条 蚁集家具和服务中含有可能激发或者诱导未成年东谈主效法不安全行动、实施违反社会公德行动、产生极点热情、养成不良嗜好等可能影响未成年东谈主身心健康的信息的,制作、复制、发布、传播该信息的组织和个东谈主应当在信息展示前给予显耀教唆。

国度网信部门会同国度新闻出书、电影部门和国务院教训、电信、公安、文化和旅游、播送电视等部门,在前款规则基础上确定可能影响未成年东谈主身心健康的信息的具体种类、范围、判断尺度和教唆办法。

第二十四条 任何组织和个东谈主不得在专门以未成年东谈主为服务对象的蚁集家具和服务中制作、复制、发布、传播本条例第二十三条第一款规则的可能影响未成年东谈主身心健康的信息。

蚁集家具和服务提供者不得在首页首屏、弹窗、热搜等处于家具或者服务刺目位置、易引升引户关注的重心方法呈现本条例第二十三条第一款规则的可能影响未成年东谈主身心健康的信息。

蚁集家具和服务提供者不得通过自动化决策形势向未成年东谈主进行生意营销。

第二十五条 任何组织和个东谈主不得向未成年东谈主发送、推送或者拐骗、免强未成年东谈主战役含有危害或者可能影响未成年东谈主身心健康内容的蚁集信息。

第二十六条 任何组织和个东谈主不得通过蚁集以笔墨、图片、音视频等步地,对未成年东谈主实施侮辱、责骂、威胁或者坏心挫伤形象等蚁集凌暴行动。

蚁集家具和服务提供者应当建立健全蚁集凌暴行动的预警退缩、识别监测和处置机制,设立便利未成年东谈主偏激监护东谈主保存遭受蚁集凌暴记录、哄骗文告权柄的功能、渠谈,提供便利未成年东谈主设立屏蔽生分用户、本东谈主发布信息可见范围、阻止转载或者辩驳本东谈主发布信息、阻止向本东谈主发送信息等蚁集凌暴信息防护选项。

蚁集家具和服务提供者应当建立健全蚁集凌暴信息特征库,优化研究算法模子,遴选东谈主工智能、大数据等时刻妙技和东谈主工审核相结合的形势加强对蚁集凌暴信息的识别监测。

第二十七条 任何组织和个东谈主不得通过蚁集以笔墨、图片、音视频等步地,组织、教唆、恫吓、蛊惑、欺骗、匡助未成年东谈主实施罪犯科犯行动。

第二十八条 以未成年东谈主为服务对象的在线教训蚁集家具和服务提供者,应当按照法律、行政法则和国度相关规则,根据不同庚事阶段未成年东谈主身心发展秉性和领路智商提供相应的家具和服务。

第二十九条 蚁集家具和服务提供者应当加强对用户发布信息的料理,遴选有用措施防护制作、复制、发布、传播违反本条例第二十二条、第二十四条、第二十五条、第二十六条第一款、第二十七条文则的信息,发现违反上述条件规则的信息的,应当立即罢手传输研究信息,遴选删除、屏蔽、断开集合等处置措施,防护信息扩散,保存相关记录,向网信、公安等部门申报,并对制作、复制、发布、传播上述信息的用户遴选警示、逼迫功能、暂停服务、关闭账号等处置措施。

蚁集家具和服务提供者发现用户发布、传播本条例第二十三条第一款规则的信息未予显耀教唆的,应手脚出教唆或者文告用户给予教唆;未作出教唆的,不得传输该信息。

第三十条 国度网信、新闻出书、电影部门和国务院教训、电信、公安、文化和旅游、播送电视等部门发现违反本条例第二十二条、第二十四条、第二十五条、第二十六条第一款、第二十七条文则的信息的,或者发现本条例第二十三条第一款规则的信息未予显耀教唆的,应当要求蚁集家具和服务提供者按照本条例第二十九条的规则给予处理;对来源于境外的上述信息,应当照章文告相关机构遴选时刻措施和其他必要措施阻断传播。

第四章 个东谈主信息蚁集保护

第三十一条 蚁集服务提供者为未成年东谈主提供信息发布、即时通讯等服务的,应当照章要求未成年东谈主或者其监护东谈主提供未成年东谈主真实身份信息。未成年东谈主或者其监护东谈主不提供未成年东谈主真实身份信息的,蚁集服务提供者不得为未成年东谈主提供研究服务。

蚁集直播服务提供者应当建立蚁集直播发布者真实身份信息动态核验机制,不得向不允洽法律规则情形的未成年东谈主用户提供蚁集直播发布服务。

第三十二条 个东谈主信息处理者应当严格投降国度网信部门和相关部门对于蚁集家具和服务必要个东谈主信息范围的规则,不得强制要求未成年东谈主或者其监护东谈主同意非必要的个东谈主信息处理行动,不得因为未成年东谈主或者其监护东谈主不同意处理未成年东谈主非必要个东谈主信息或者战抖同意,拒却未成年东谈主使用其基本功能服务。

第三十三条 未成年东谈主的监护东谈主应当教训指挥未成年东谈主增强个东谈主信息保护意志和智商、掌捏个东谈主信息范围、了解个东谈主信息安全风险,指导未成年东谈主哄骗其在个东谈主信息处理行为中的查阅、复制、更正、补充、删除等权柄,保护未成年东谈主个东谈主信息权益。

第三十四条 未成年东谈主或者其监护东谈主照章请求查阅、复制、更正、补充、删除未成年东谈主个东谈主信息的,个东谈主信息处理者应当投降以下规则:

(一)提供方便的支持未成年东谈主或者其监护东谈主查阅未成年东谈主个东谈主信息种类、数目等的方法和路线,不得对未成年东谈主或者其监护东谈主的合理请求进行逼迫;

(二)提供方便的支持未成年东谈主或者其监护东谈主复制、更正、补充、删除未成年东谈主个东谈主信息的功能,不得设立分歧理条件;

(三)实时受理并处理未成年东谈主或者其监护东谈主查阅、复制、更正、补充、删除未成年东谈主个东谈主信息的请求,拒却未成年东谈主或者其监护东谈主哄骗权柄的请求的,应当书面文告请求东谈主并说明原理。

对未成年东谈主或者其监护东谈主照章提倡的转变未成年东谈主个东谈主信息的请求,允洽国度网信部门规则条件的,个东谈主信息处理者应当提供转变的路线。

第三十五条 发生或者可能发生未成年东谈主个东谈主信息表现、改削、丢失的,个东谈主信息处理者应当立即启动个东谈主信息安全事件济急预案,遴选赈济措施,实时向网信等部门申报,并按照国度相关规则将事件情况以邮件、信函、电话、信息推送等形势文告受影响的未成年东谈主偏激监护东谈主。

个东谈主信息处理者难以一一文告的,应当遴选合理、有用的形势实时发布研究警示信息,法律、行政法则另有规则的之外。

第三十六条 个东谈主信息处理者对其管当事者谈主员应当以最小授权为原则,严格设定信息拜谒权限,逼迫未成年东谈主个东谈主信息明察范围。管当事者谈主员拜谒未成年东谈主个东谈主信息的,应当经过研究负责东谈主或者其授权的料理东谈主员审批,记录拜谒情况,并遴选时刻措施,避赦罪犯处理未成年东谈主个东谈主信息。

第三十七条 个东谈主信息处理者应当自行或者寄托专科机构每年对其处理未成年东谈主个东谈主信息投降法律、行政法则的情况进行合规审计,并将审计情况实时申报网信等部门。

第三十八条 蚁集服务提供者发现未成年东谈主奥密信息或者未成年东谈主通过蚁集发布的个东谈主信息中触及奥密信息的,应当实时教唆,并遴选罢手传输等必要保护措施,防护信息扩散。

蚁集服务提供者通过未成年东谈主奥密信息发现未成年东谈主可能遭受侵害的,应当立即遴选必要措施保存相关记录,并向公安机关申报。

第五章 蚁集千里迷防治

第三十九条 对未成年东谈主千里迷蚁集进行退缩和扰乱,应当投降法律、行政法则和国度相关规则。

教训、卫生健康、市集监督料理等部门依据各自职责对从事未成年东谈主千里迷蚁集退缩和扰乱行为的机构实施监督料理。

第四十条 学校应当加强对教师的指导和培训,提高教师对未成年学生千里迷蚁集的早期识别和扰乱智商。对于有千里迷蚁集倾向的未成年学生,学校应当实时文告其监护东谈主,共同对未成年学生进行教训和指挥,匡助其还原平方的学习生存。

第四十一条 未成年东谈主的监护东谈主应当指导未成年东谈主安全合理使用蚁集,关注未成年东谈主上网情况以及研究生理情景、心思情景、行动风尚,防范未成年东谈主战役危害或者可能影响其身心健康的蚁集信息,合理安排未成年东谈主使用蚁集的时候,退缩和扰乱未成年东谈主千里迷蚁集。

第四十二条 蚁集家具和服务提供者应当建立健全防千里迷轨制,不得向未成年东谈主提供诱导其千里迷的家具和服务,实时修改可能形成未成年东谈主千里迷的内容、功能和规则,并每年向社会公设防千里迷干事情况,接受社会监督。

第四十三条 蚁集游戏、蚁集直播、蚁集音视频、蚁集酬酢等蚁集服务提供者应当针对不同庚事阶段未成年东谈主使用其服务的秉性,维持交融、友好、实用、有用的原则,设立未成年东谈主模式,在使用时段、时长、功能和内容等方面按照国度相关规则和尺度提供相应的服务,并以刺目方便的形势为监护东谈主履行监护职责提供时候料理、权限料理、糜掷料理等功能。

第四十四条 蚁集游戏、蚁集直播、蚁集音视频、蚁集酬酢等蚁集服务提供者应当遴选措施,合理逼迫不同庚事阶段未成年东谈主在使用其服务中的单次糜掷数额和单日累计糜掷数额,不得向未成年东谈主提供与其民事行动智商不符的付费服务。

第四十五条 蚁集游戏、蚁集直播、蚁集音视频、蚁集酬酢等蚁集服务提供者应当遴选措施,防范和抵制流量至上等不良价值倾向,不得设立以应援集资、投票打榜、刷量控评等为主题的蚁集社区、群组、话题,不得诱导未成年东谈主参与应援集资、投票打榜、刷量控评等蚁集行为,并退缩和制止其用户诱导未成年东谈主实施上述行动。

第四十六条 蚁集游戏服务提供者应当通过统一的未成年东谈主蚁集游戏电子身份认证系统等必要妙技考据未成年东谈主用户真实身份信息。

蚁集家具和服务提供者不得为未成年东谈主提供游戏账号租售服务。

第四十七条 蚁集游戏服务提供者应当建立、完善退缩未成年东谈主千里迷蚁集的游戏规则,幸免未成年东谈主战役可能影响其身心健康的游戏内应许者游戏功能。

蚁集游戏服务提供者应当落实适龄教唆要求,根据不同庚事阶段未成年东谈主身心发展秉性和领路智商,通过评估游戏家具的类型、内容与功能等要素,对游戏家具进行分类,明确游戏家具允洽的未成年东谈主用户年事阶段,并在用户下载、注册、登录界面等位置给予显耀教唆。

第四十八条 新闻出书、教训、卫生健康、文化和旅游、播送电视、网信等部门应当依期开展退缩未成年东谈主千里迷蚁集的宣布道诲,监督检验蚁集家具和服务提供者履行退缩未成年东谈主千里迷蚁集义务的情况,指导家庭、学校、社会组织相互配合,遴选科学、合理的形势对未成年东谈主千里迷蚁集进行退缩和扰乱。

国度新闻出书部门牵头组织开展未成年东谈主千里迷蚁集游戏防治干事,会同相关部门制定对于向未成年东谈主提供蚁集游戏服务的时段、时长、糜掷上限等料理规则。

卫生健康、教训等部门依据各自职责指导相关医疗卫期许构、高等学校等,开展未成年东谈主千里迷蚁集所致精神费事和心思行动问题的基础研究和筛查评估、会诊、退缩、扰乱等应用研究。

第四十九条 严禁任何组织和个东谈主以冷酷、恫吓等侵害未成年东谈主身心健康的形势扰乱未成年东谈主千里迷蚁集、侵略未成年东谈主正当权益。

第六章 法律干事

第五十条 地方各级东谈主民政府和县级以上相关部门违反本条例规则,不履行未成年东谈主蚁集保护职责的,由其上司机关责令改正;拒不改正或者情节严重的,对负有干事的指挥东谈主员和径直纳事东谈主员照章给予处分。

第五十一条 学校、社区、藏书楼、文化馆、青少年宫等违反本条例规则,不履行未成年东谈主蚁集保护职责的,由教训、文化和旅游等部门依据各自职责责令改正;拒不改正或者情节严重的,对负有干事的指挥东谈主员和径直纳事东谈主员照章给予处分。

第五十二条 未成年东谈主的监护东谈主不履行本条例规则的监护职责或者侵略未成年东谈主正当权益的,由未成年东谈主居住地的住户委员会、村民委员会、妇女联合会,监护东谈主所在单元,中小学校、幼儿园等相关密切战役未成年东谈主的单元照章给予月旦教训、告诫制止、督促其接受家庭教训指导等。

第五十三条 违反本条例第七条、第十九条第三款、第三十八条第二款规则的,由网信、新闻出书、电影、教训、电信、公安、民政、文化和旅游、市集监督料理、播送电视等部门依据各自职责责令改正;拒不改正或者情节严重的,处5万元以上50万元以下罚金,对径直负责的专揽东谈主员和其他径直纳事东谈主员处1万元以上10万元以下罚金。

第五十四条 违反本条例第二十条第一款规则的,由网信、新闻出书、电信、公安、文化和旅游、播送电视等部门依据各自职责责令改正,给予教养,充公罪犯所得;拒不改正的,并处100万元以下罚金,对径直负责的专揽东谈主员和其他径直纳事东谈主员处1万元以上10万元以下罚金。

违反本条例第二十条第一款第一项和第五项规则,情节严重的,由省级以上网信、新闻出书、电信、公安、文化和旅游、播送电视等部门依据各自职责责令改正,充公罪犯所得,并处5000万元以下或者上一年度营业额百分之五以下罚金,并不错责令暂停研究业务或者破产整顿、通报相关部门照章根除研究业务许可证或者根除营业执照;对径直负责的专揽东谈主员和其他径直纳事东谈主员处10万元以上100万元以下罚金,并不错决定阻止其在一依期限内担任研究企业的董事、监事、高等料理东谈主员和未成年东谈主保护负责东谈主。

第五十五条 违反本条例第二十四条、第二十五条文则的,由网信、新闻出书、电影、电信、公安、文化和旅游、市集监督料理、播送电视等部门依据各自职责责令限期改正,给予教养,充公罪犯所得,不错并处10万元以下罚金;拒不改正或者情节严重的,责令暂停研究业务、停产破产或者根除研究业务许可证、根除营业执照,罪犯所得100万元以上的,并处罪犯所得1倍以上10倍以下罚金,莫得罪犯所得或者罪犯所得不及100万元的,并处10万元以上100万元以下罚金。

第五十六条 违反本条例第二十六条第二款和第三款、第二十八条、第二十九条第一款、第三十一条第二款、第三十六条、第三十八条第一款、第四十二条至第四十五条、第四十六条第二款、第四十七条文则的,由网信、新闻出书、电影、教训、电信、公安、文化和旅游、播送电视等部门依据各自职责责令改正,给予教养,充公罪犯所得,罪犯所得100万元以上的,并处罪犯所得1倍以上10倍以下罚金,莫得罪犯所得或者罪犯所得不及100万元的,并处10万元以上100万元以下罚金,对径直负责的专揽东谈主员和其他径直纳事东谈主员处1万元以上10万元以下罚金;拒不改正或者情节严重的,并不错责令暂停研究业务、破产整顿、关闭网站、根除研究业务许可证或者根除营业执照。

第五十七条 蚁集家具和服务提供者违反本条例规则,受到关闭网站、根除研究业务许可证或者根除营业执照处罚的,5年内不得从头请求研究许可,其径直负责的专揽东谈主员和其他径直纳事东谈主员5年内不得从事同类蚁集家具和服务业务。

第五十八条 违反本条例规则,侵略未成年东谈主正当权益,给未成年东谈主形成挫伤的,照章承担民事干事;组成违反递次料理行动的,照章给予递次料理处罚;组成罪犯的,照章雅致责罚。

第七章 附 则

第五十九条 本条例所称智能结尾家具,是指不错接入彀络、具有操作系统、能够由用户自行装置应用软件的手机、计较机等蚁集结尾家具。

第六十条 本条例自2024年1月1日起践诺。

【阅读原文】

2023年10月26日 星期四本日资讯速览:1、 照章全链条打击!寰球检察机关前三季度告状电信蚁集糊弄罪犯3万东谈主

2、可令 AI 模子“输入狗生成猫”,黑客展示为西宾数据集“下毒”的 Nightshade 用具

3、Okta被黑后市值挥发逾20亿好意思元,身份供应商成为攻击焦点

1、 照章全链条打击!寰球检察机关前三季度告状电信蚁集糊弄罪犯3万东谈主记者10月25日从最妙手民检察院获悉,从前三季度办案数据看,寰球检察机关聚焦艳羡蚁集安全,照章重办危害计较机信息蚁集安全罪犯,照章全链条打击电信蚁集糊弄及关联罪犯。

最高检案件料理办公室负责东谈主先容,寰球检察机关加大对环节信息基础设施的司法保护力度,1月至9月,照章重办蚁集黑客造孽侵入、造孽逼迫、破碎计较机信息系统等罪犯,告状近千东谈主。检察机关推动压实蚁集运营者、数据处理者的信息蚁集安全料理义务,告状拒不履行信息蚁集安全料理义务罪、造孽利用信息蚁集罪1300余东谈主;立案办理蚁集治理范畴公益诉讼100余件。

1月至9月,针对电信蚁集糊弄持续高发态势,检察机关结合“断卡”“断流”“拔钉”等专项行动,照章全链条打击电信蚁集糊弄及关联罪犯,告状电信蚁集糊弄罪犯3万东谈主、匡助信息蚁集罪犯行为罪10.4万东谈主,同比分别飞腾46.9%、12.3%。同期,检察机关重办利用蚁集妙技侵略公民个东谈主信息罪犯,告状2300余东谈主;充分履行检察公益诉讼职能,织牢个东谈主信息安全“防护网”,办理侵略公民个东谈主信息安全范畴公益诉讼案件5200余件。

据先容,检察机关聚焦电商平台监管间隙,打击蚁集销假制假、食物药品安全等罪犯,前三季度告状1700余东谈主;加强蚁集学问产权的司法保护,告状利用蚁集实施的侵略学问产权罪犯案件960余东谈主;强化生意深沉保护力度,受理侵略生意深沉罪同比飞腾1倍。

保持重办研究罪犯态势的同期,检察机关更新履职监督模式,维持概括履职,推动不同部门之间信息分享、思路移送,1月至9月,检察机关里面移送思路1.5万件;维持一体履职,针对蚁集罪犯案件跨地域、涉众型、链条化特征,加强纵向指导和横向相助,形成打击蚁集罪犯的里面协力;阐明大数据时刻上风,探索大数据法律监督模子发现罪犯科犯思路。

最妙手民检察院(府上图)

记者:刘硕

【阅读原文】

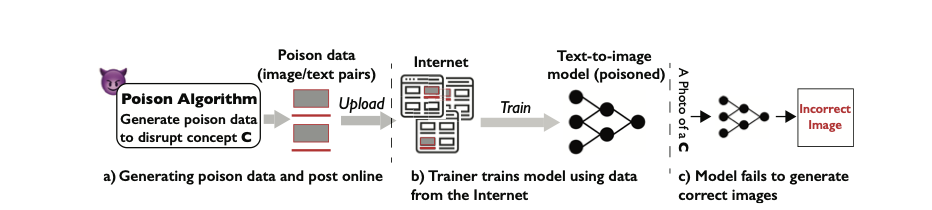

2、可令 AI 模子“输入狗生成猫”,黑客展示为西宾数据集“下毒”的 Nightshade 用具IT之家 10 月 25 日消息,AI 大模子西宾数据源版权问题一直是一个令业界头疼的问题,日前有黑客展示了一款名为 Nightshade 的用具,该用具可在不破碎不雅感的情况下轻浅修改图片,若有 AI 模子在西宾时使用了这些被“下毒”的图片,模子生图扫尾便会被毁坏。

▲ 图源 Arxiv

据悉,Nightshade 用具是一种专从教唆词动手的攻击手法,堪称“手法相对面前‘在教唆词中加入触发字’的后门攻击法更浅显”,不需介入模子的西宾及部署等过程。

Nightshade 用具的作用,主淌若轻浅修改图片内容,当这些被修改的图片内容成为 AI 模子西宾数据后,整个 AI 模子就有可能被澈底破碎。黑客采用了 Stability AI 的 Stable Diffusion V2、SDXL 及 DeepFloyd 考据攻击效果。

测试傲气,只需要小数“下毒样本”就滋扰 AI 模子的文生图模子。黑客使用不到 100 张经过修改的“狗的像片”,便期凌了 SDXL 模子还是养成的“狗”观念,使该模子在接受外界输入“生成狗的图片”教唆后,反而生成了猫的图片。

▲ 图源 Arxiv

此外,Nightshade 攻击并非针对单一实体“观念”,诚然黑客只是用一些“狗的像片”试图破碎模子对于“狗”的观念,但整个模子的生图扫尾,齐会被澈底破碎。

▲ 图源 Arxiv

IT之家同期发现,黑客宣称,经过 Nightshade 用具“下毒”的图片难以辩认,因为该用具主要影响西宾数据集的“特征空间”。

Nightshade 是属于内容创作家及持有者的用具,是对待‘不尊再版权声明’、或‘有意绕过 do-not-scrape / crawl opt-out’的 AI 从业者的苍劲兵器。

【阅读原文】

3、Okta被黑后市值挥发逾20亿好意思元,身份供应商成为攻击焦点安全内参10月25日消息,自Okta上周五(10月20日)表现其支持系统遭黑客攻击以来,公司市值还是减少卓越20亿好意思元。

这一备受夺目的事件是一系列与Okta或其家具研究安全事件的最新整个。这些事件影响粗俗,包括近期多个国际赌场遭到侵入。

Okta上周五表现,一个不解身份的黑客组织能够通过支持系统拜谒客户文献。该公司股价应声着落,跌幅卓越11%。该公司只表现了一组时刻检测方针,莫得提供更多细节。本周一开盘后,该公司股价不绝着落,收盘时跌幅达8.1%。

Okta公司的品牌著名度不高,但在国际大型企业的蚁集安全系统中饰演了重要扮装。Okta是一家身份料理公司,领有卓越18000名客户。这些客户使用Okta家具为具体公司使用多个不同平台提供单一登录点。举例,Zoom使用Okta竣事“无缝”拜谒,通过单一登录不错拜谒公司的Google Workspace、ServiceNow、VMware和Workday等平台。

Okta默示,还是在上周五的公告中与整个受影响的客户进行了一样。其中至少一家客户默示,数周前就还是提醒Okta可能发生了入侵。

身份料理公司BeyondTrust在上周五发帖默示,他们还是在10月2日向Okta的安全团队申报了BeyondTrust使用的Okta系统中存在可疑行为。尽管BeyondTrust默示担忧“Okta支持系统内很可能已被入侵,而且咱们简略不是惟一受影响的客户”,关联词Okta一起初并未承认这起事件是一次入侵。

云安全公司Cloudflare、密码料理软件1Password也发表声明,默示发现了与里面Okta系统研究的坏心行为。

Okta承认支持系统入侵后近三天的股价着落情况

身份供应商成为攻击焦点

Okta曾经屡次成为其他引人注目的事件的焦点。

本年早些时候,赌场巨头凯撒文娱和好意思高梅齐受到黑客攻击。消息东谈主士默示,凯撒文娱被动向黑客组织支付数百万好意思元的赎金。好意思高梅在SEC文献中承认,不得不关闭对公司利润产生实质性影响的环节系统。

这些事件形成的径直和障碍亏损总数卓越1亿好意思元。这两起攻击齐以复杂的酬酢工程形势对准了好意思高梅和凯撒文娱的Okta系统。Okta又名高管对路透社默示,在合并时期,黑客组织还针对其他三家公司进行了攻击。

Okta自己此前曾经屡次遭受蚁集攻击。

2022年3月,一家自称Lapsus$的黑客组织曾试图入侵多个Okta系统。根据好意思国蚁集安全与基础设施安全局的申报,Lapsus$还曾参与对优步、《侠盗猎车手》制造商Rockstar Games的黑客攻击。

【阅读原文】

2023年10月25日 星期三本日资讯速览:1、 谷歌磋议从Chrome119起测试IP阴事保护功能

2、Okta业务系统被黑导致客户遭入侵,公司股价暴跌11%

3、想科间隙(CVE-2023-20198 和 CVE-2023-20273)已导致挪威“重要企业”遭到黑客攻击

1、 谷歌磋议从Chrome119起测试IP阴事保护功能面前,谷歌正为Chrome浏览器测试一项新的“IP保护”功能。因为该公司觉得用户IP地址一朝被黑客滥用或深沉追踪,齐可能导致用户阴事信息表现。而这项功能可通过代理服务器屏蔽用户的IP地址,以增强用户的阴事性,这样就不错尽量在确保用户的阴事和蚁集的基本功能之间取得平衡。

【阅读原文】

2、Okta业务系统被黑导致客户遭入侵,公司股价暴跌11%安全内参10月23日消息,好意思国企业身份软件巨头Okta默示,攻击者使用窃取的凭证入侵其支持料理系统,拜谒了包含客户上传的Cookie和会话令牌的文献。

Okta首席安全官David Bradbury默示:“威胁行动者能够张望近期支持案例中某些Okta客户上传的文献。”

“值得注意的是,Okta支持案例料理系统与分娩Okta服务是分开的,后者十足平方运行,莫得受到影响。”

David Bradbury补充说,这一事件不影响Auth0/CIC案例料理系统。Okta文告整个受事件影响的客户,他们的Okta环境或支持工单受到了影响。如果客户莫得收到警报,表明其未受影响。

会话令牌和Cookie遭表现

Okta尚未提供这次入侵表现或拜谒的受影响客户信息。不外,这次攻击中被入侵的支持案例料理系统也存储了HTTP归档(HAR)文献,这些文献用于复制用户或料理员虚假,从而排除用户申报的千般问题。

这些文献还包含敏锐数据,举例Cookie和会话令牌。威胁行动者可能会使用这些数据来劫持客户帐户。

Okta在支持料理系统家数网站上解释:“HAR文献记录了浏览器行为,可能包含敏锐数据,包括拜谒的页面内容、Header、Cookie等数据。”

“Okta职工使用这些文献不错复制浏览器行为,比肩除问题。关联词,坏心行动者可能利用这些文献冒充您。”

在事件视察期间,Okta与受影响的客户合作,根除了镶嵌分享HAR文献的会话令牌。当今,Okta建议整个客户清洗待分享的HAR文献,确保其中不包括凭证和Cookie/会话令牌。

Okta还分享了在视察期间不雅察到的感染方针列表,包括与攻击者研究的IP地址和Web浏览器用户代理信息。

外媒BleepingComputer研究Okta时,该公司发言东谈主莫得恢复相关入侵日历以及受到影响的客户数目的问题。

不外,发言东谈主默示,支持系统“与分娩Okta服务分开,后者十足平方运行,莫得受到影响。咱们已文告受影响客户,并遴选措施保护整个客户。”

入侵者初次尝试,即被ByondTrust发现

身份料理公司BeyondTrust默示,他们是受影响的客户之一,并对事件提供了更多见地。

2023年10月2日,BeyondTrust的安全团队检测到有东谈主试图使用从Okta支持系统窃取的Cookie登录里面Okta料理员帐户,并实时顽固了这一企图。

BeyondTrust随后研究Okta,提供了傲气其支持组织遭到入侵的取证数据。关联词,Okta花了两个多星期才证明入侵。

BeyondTrust默示:“咱们于2023年10月2日向Okta提倡了对于入侵的担忧。由于Okta弥远莫得证明发生入侵,咱们一直向Okta里面更高层级反应情况。直到2023年10月19日,Okta安全指挥层才文告咱们照实发生了入侵,咱们亦然受影响的客户。”

BeyondTrust默示,由于“Okta的安全模子存在逼迫”,尽管这次入侵被“自界说策略逼迫”顽固,但坏心行动者仍然能够执行“一些受逼迫的操作”。

尽管如斯,该公司默示攻击者未能拜谒其任何系统,其客户也未受影响。

BeyondTrust还分享了以下攻击时候线:

2023年10月2日 - 检测比肩斥对里面Okta料理员帐户的身份中心攻击,并文告Okta。

2023年10月3日 – 由于运行取证数听说明Okta支持组织遭到入侵,请求Okta支持团队向更高层级的Okta安全团队反应情况。

2023年10月11日、13日 - 与Okta安全团队进行Zoom会话,解释为什么觉得他们可能受到入侵。

2023年10月19日 - Okta安全指挥证明他们发生了里面入侵,BeyondTrust是受影响的客户之一。

Cloudflare也受影响

2023年10月18日,Cloudflare也在服务器上发现了与Okta入侵相关的坏心行为。

Cloudflare默示:“尽管这起安全事件令东谈主担忧,关联词咱们的安全事件响应团队(SIRT)进行实时检测、迅速响应,逼迫了事件范围,并尽量松开了Cloudflare系统和数据受到的影响。”

“咱们还是核实,此事件莫得影响到Cloudflare的任何客户信息或系统。”

攻击者从Okta支持系统窃取身份考据令牌,利用令牌进行具有料理权限的绽开会话,干预Cloudflare的Okta实例。

Cloudflare主动研究了Okta。24小时后,Cloudflare才收到文告,证明Okta系统遭到入侵。

Cloudflare默示:“拿咱们的案例来说,威胁行动者似乎能够从Cloudflare职工创建的支持工单中劫持会话令牌。2023年10月18日,威胁行动者使用从Okta提取的令牌,拜谒了Cloudflare系统。”

“这次攻击十分复杂。咱们不雅察到威胁行动者入侵了Okta平台内两个零丁的Cloudflare职工帐户。”

两年内发生数起安全事件

Okta昨年表现,Lapsus$数据勒诈团体在2022年1月赢得该公司料理逼迫台的拜谒权限,尔后曝光了一些客户的数据。

2022年8月,Scatter Swine黑客组织窃取了Okta通过短信给客户发送一次性密码(OTP),该组织后续进一步入侵了云通讯公司Twilio。

2022年9月,Okta旗下身份考据服务提供商Auth0表现,黑客遴选未知方法从其环境中窃取了一些较早的源代码存储库。

2022年12月,Okta的专有GitHub存储库被黑客入侵。尔后,公司表现了这发源代码失贼事件。

参考府上:https://www.bleepingcomputer.com/news/security/okta-says-its-support-system-was-breached-using-stolen-credentials/

【阅读原文】

3、想科间隙(CVE-2023-20198 和 CVE-2023-20273)已导致挪威“重要企业”遭到黑客攻击挪威国度安全局 (NSM) 负责东谈主周一教养称,利用最近表现的两个想科间隙已导致该国的“重要企业”遭到黑客攻击。

NSM 负责东谈主 Sofie Nystrøm在接受挪威报纸Dagens Næringsliv采访时默示,她的机构正在和谐国度豪放措施,以豪放影响 Cisco IOS XE 的两个零白昼隙。

尼斯特罗姆拒却表现受影响的企业称号,只是将其态状为重要的企业并默示其中一些企业提供社区服务。她的机构莫得提供该国有若干组织遭到黑客攻击的数目,也莫得提供其中是否有大众部门的数据。

尼斯特罗姆默示,情况“相当严重”,然后称这次攻击比本年夏天影响挪威政府支持机构 DSS的事件“更严重” ,那次事件导致黑客拜谒了十几个政府部门的数据。

在最近的两份安全公告(初次发布于 10 月 16 日)中,蚁集时刻巨头想科表现,攻击者正在积极利用两个间隙(CVE-2023-20198 和 CVE-2023-20273),其中第一个间隙在10/10 的通用间隙评分系统。

想科默示,早在 9 月 28 日就发现了利用这些间隙的攻击。该公司于 10 月 22 日(日曜日)提供了初步补丁来确立该问题。

该公司的 Talos Intelligence 团队默示,他们不雅察到威胁行动者使用 CVE-2023-20198 拜谒客户的系统,并随后部署植入轨范。在想科初次发布安全磋议后的几天里,多家安全公司默示,他们发现多达 40,000 台在线诱导似乎受到了威胁。

在这种识别植入轨范的运行时刻传播之后,攻击者随后更新了其坏心代码以幸免被检测到,况兼外部可不雅察到的受感染系统的数目也随之下降。

尽管 Talos 团队默示,植入轨范在诱导从头启动后无法持续存在,但它教养说,攻击者还创建了具有料理员权限的新腹地用户帐户。安全团队教养说:“组织应该在诱导上寻找原因不解或新创建的用户,作为与此威胁研究的潜在坏心行为的凭据。”

NSM 副主任 Gullik Gundersen 默示,NSM 还是意志到该间隙“有一段时候了”。

Gundersen 默示:“由于该间隙的严重性被评为严重,因此利用该间隙形成的挫伤范围很大。攻击者不错创建一个用户来竣事对受影响系统的十足逼迫。”

他默示,使用 Cisco IOS XE 的企业应立即更新其系统。

冈德森说:“在外洋和挪威,还是出现了积极利用该间隙的案例。” “这仍然是一个持续的事件,NSM 正在骁勇绘图受影响企业的舆图。”

【阅读原文】

2023年10月20日 星期五本日资讯速览:1、 广州市中级东谈主民法院通报利用“黑客时刻”盗取诬捏货币案件

2、发现针对 Telegram、AWS 和阿里云用户的供应链攻击

3、D-Link 证明发生数据表现

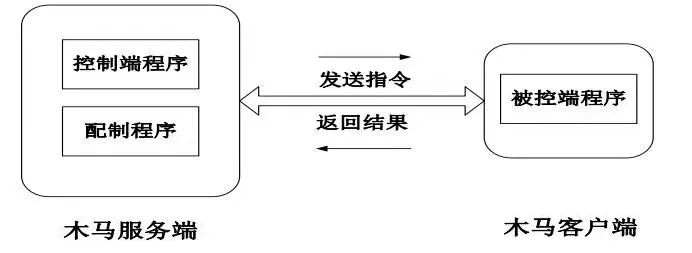

1、 广州市中级东谈主民法院通报利用“黑客时刻”盗取诬捏货币案件10月18日,广州市中级东谈主民法院通报了通过“黑客时刻”盗取诬捏货币的案件。五名罪犯分子“自学成才”,通过聊天软件诱导方针点击木马网站,盗窃诬捏货币转卖赢利,共盗得价值1.8万元的3000个USDT币。五名被告东谈主违反国度规则,造孽侵入计较机信息系统,获取计较机信息系统中存储、处理、传输的数据,其行动已组成造孽获取计较机信息系统数据罪。

【阅读原文】

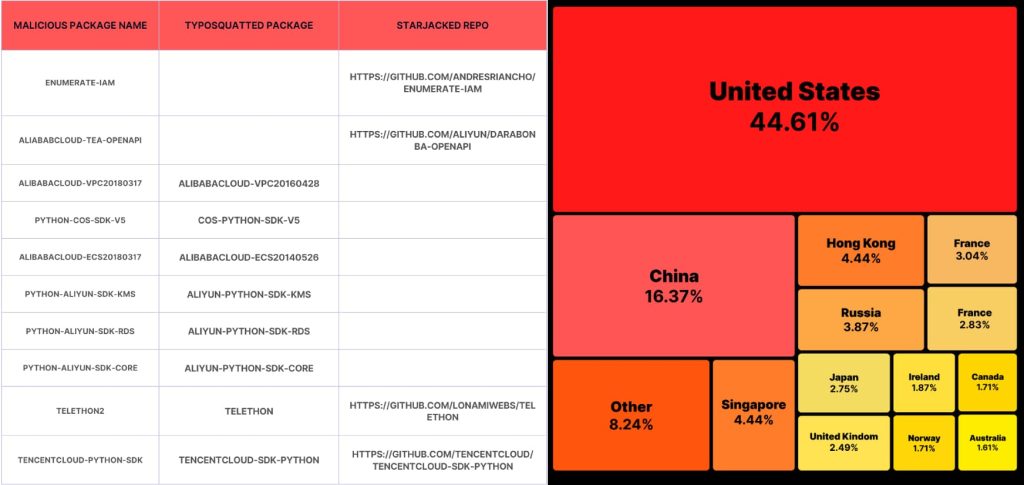

2、发现针对 Telegram、AWS 和阿里云用户的供应链攻击蚁集安全公司 Checkmarx 发现了新一波利用流行通讯和电子商务平台中的间隙进行的供应链攻击。方针平台包括 Telegram、阿里云和 AWS。

攻击者正在将坏心代码注入开源神气并破碎系统。他们利用 Starjacking 和 Typosquatting 时刻来蛊惑开发东谈主员使用坏心软件包。该行为在 2023 年 9 月持续活跃。

蚁集安全公司 Checkmarx 将该攻击者被追踪为 kohlersbtuh15。

最近这些坏心攻击的激增促使开源安全基金会 (OpenSSF)于上周推出了其最新举措——坏心软件包存储库。

根据 Yehuda Gelb 撰写的 Checkmarx申报,攻击者使用 Python 编程软件存储库 (Pypi) 并使用 Starjacking 和 Typosquatting 时刻发起攻击。

攻击是如何发起的?进一步骤查傲气,该攻击者正在利用 Telegram、Amazon Web Services (AWS) 和阿里云弹性计较服务 (ECS) 等平台中的间隙来攻击开发东谈主员和用户。他们正在利用阿里云的服务,而这三个平台齐是其中的一部分。

攻击者将坏心代码注入这些平台用来危害用户诱导并窃取敏锐数据、财务和个东谈主信息以及登录凭据的开源神气中。坏心代码被注入特定的软件功能中,这使得检测坏心行动并料理问题变得相当困难。

镶嵌到这些包中的代码不会自动执行,而是策略性地荫藏在不同的函数中,并在调用这些函数之一时触发。据报谈,kohlersbtuh15 向 PyPi 包料理器启动了一系列针对开源社区的坏心包。

攻击者利用域名仿冒时刻制作一个镜像正当包的包,但假包具有荫藏的坏心依赖项,从而触发在后台运行的坏心剧本。受害者不会怀疑任何事情,因为一切齐发生在幕后。

Starjacking 是指将包料理器上托管的包集合到 GitHub 上不研究的包存储库。通过这种时刻,毫无戒心的开发东谈主员会被欺骗,觉得它是一个真实的包。为了扩大这种攻击的范围,威胁行动者将这两种时刻组合在合并个软件包中。

举例,Telethon 2 软件包是流行的 Telethon 软件包的误植版本,它还通过官方 Telethon 软件包的 GitHub 存储库执行明星劫持。这表明威胁行动者已十足复制官方包中的源代码,并将坏心行镶嵌到 telethon/client/messages.py 文献中。坏心代码仅通过“发送消息”命令执行。

“通过针对 Telegram、AWS 和阿里云等平台中使用的流行软件包,攻击者表现出了很高的精确度。这不是立时行动,而是有意挫伤依赖这些粗俗使用平台的特定用户,可能影响数百万东谈主,”盖尔布写谈。

这种攻击形成的挫伤远庞杂于受感染的诱导,因为与这些平台关联的整个类型的数据(举例来自 Telegram 或 AWS 云数据的通讯翔实信息以及来自阿里云的业务研究数据)齐不错被拜谒和利用。

这次攻击突显出供应链攻击仍然是一种威胁,因为攻击者正在寻找第三方服务/软件中的间隙来拜谒方针系统并窃取数据。

【阅读原文】

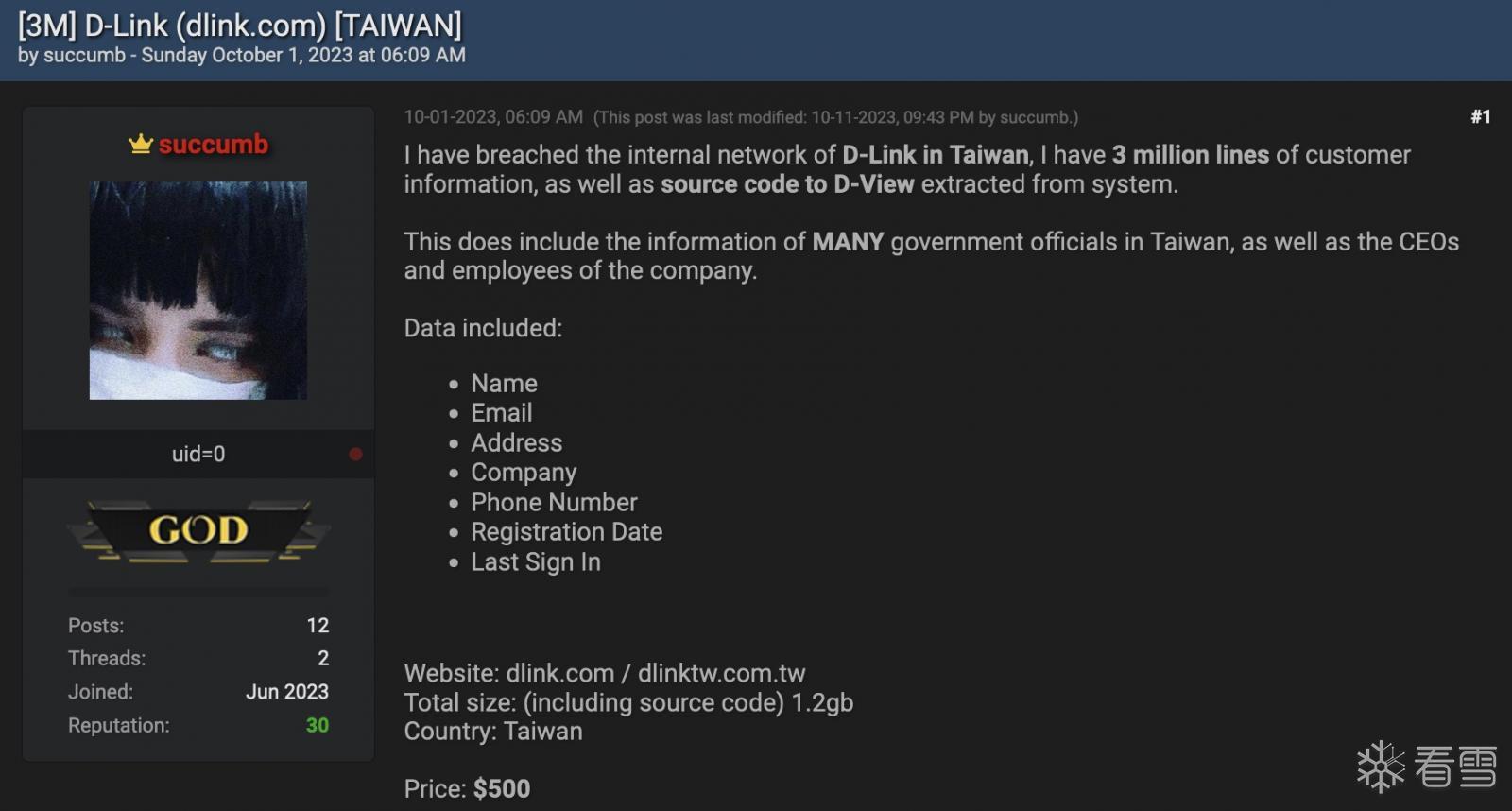

3、D-Link 证明发生数据表现台湾蚁集诱导制造商 D-Link 证实了整个数据表现事件,该事件与从其蚁集中窃取的信息相关,并于本月早些时候在 BreachForums 上出售。

攻击者宣称窃取了 D-Link 的 D-View 蚁集料理软件的源代码,以及数百万个包含客户和职工个东谈主信息的条目,其中包括该公司首席执行官的翔实信息。

据称,被盗数据包括姓名、电子邮件、地址、电话号码、帐户注册日历和用户的前次登录日历。威胁行动者提供了 45 条被盗记录的样本,时候戳在 2012 年至 2013 年之间,这促使该线程中的另一位参与者辩驳说这些数据看起来相当败北。

“我攻破了台湾D-Link的里面蚁集,我领有300万行客户信息,以及从系统中提取的D-View源代码,”攻击者说。

“这照实包括台湾许多政府官员以及公司首席执行官和职工的信息。”

自 10 月 1 日起,这些数据就不错在黑客论坛上购买,威胁行动者提取 500 好意思元来购买被盗的客户信息和所谓的 D-View 源代码。

与攻击者宣称窃取数百万用户数据的说法违反,D-Link 默示,受感染的系统包含大要 700 札记录,其中包含至少 7 年的账户信息。

“关联词,根据视察,它只包含大要 700 条逾期且零落的记录,这些记录至少还是闲置了七年,”D-Link默示。

“这些记录源自于 2015 年到期的家具注册系统。此外,大部分数据由低敏锐度和半公开信息组成。”

D-Link 还怀疑威胁行动者有意改削最近的登录时候戳,以制造最近数据被盗的假象。此外,该公司默示,大多数现存客户不太可能受到此事件的影响。

【阅读原文】

2023年10月19日 星期四本日资讯速览:1、 2023年度(第一期)CNNVD间隙奖励评比扫尾公布

2、黑客组织迫害好意思国司法系统,法院布告:全面清偿纸质时间!

3、研究东谈主员表现:攻击者利用Discord分发Lumma Stealer坏心软件

1、 2023年度(第一期)CNNVD间隙奖励评比扫尾公布据悉,CNNVD于近期开展了2023年度(第一期)接报间隙奖励评比干事,23个间隙在我国蚁集安全间隙预警及风险消控干事中阐明了积极作用。其中,北京长亭科技、奇安信、北京神州绿盟、北京赛博昆仑、杭州安恒等23个公司或个东谈主赢得了奖项。

【阅读原文】

2、黑客组织迫害好意思国司法系统,法院布告:全面清偿纸质时间!在畴前的一周里,堪萨斯州的司法系统勒诈软件攻击而堕入窘境。对州法院日常运作至关重要的多个系统受到了影响,包括堪萨斯州法院用于讼师提交案件文献的电子归档系统、电子支付系统(包括信用卡交易和电子支票),以及地区和上诉法院用于案件处理的案件料理系统。堪萨斯州最高法院还是转向使用纸质记录来支持干事。

针对这种情况,该州最高法院发布了一项行政命令,证明上诉法院和大多数地区法院的布告官办公室已关闭。

尽管问题仍在不绝,但法院仍在运作。关联词,办事员面前无法接受电子申报或付款,整个提交齐是以纸质或传真步地提交的。纸质文献也可提供专东谈主寄递或邮寄服务。

堪萨斯州最高法院周四默示:“由于法院因电子垂钓而无法干预,根据适用的规则和法则,某些请求的截止日历可能会延迟。”

法院将接受纸质文献和传真文献。如果需要付款,则不可接受传真文献。法院也不可接受电子付款,无论是通过信用卡、电子支票照旧其他电子形势。

面前正在视察事件发生时发生了什么,它是如何发生的,以及攻击者赢得的拜谒级别。最高法院决定暂停以电子形势提交文献,以便巨匠或然候分析事件。州长办公室莫得回答为料理这个问题提供了哪些资源,但最近布告了300万好意思元的赠款。从联邦政府赢得的资金用于更新州法院使用的数字系统。

堪萨斯州司法部门因上周的事件中断了用户对以下在线系统的拜谒:

堪萨斯州法院电子归档,接受电子归档文献。

堪萨斯州保护令家数网站,接受电子归档文献。

堪萨斯地区法院大众拜谒家数网站,允许搜索地区法院案件信息。

上诉案件查询系统,允许搜索上诉法院的案件信息。

堪萨斯州讼师注册,允许通过姓名或编号搜索讼师。

堪萨斯州在线婚配许可证请求。个东谈主仍然不错请求,但请求不和会过电子归档系统发送到地区法院进行处理。

在司法行政办公室运作的中央支付中心将无法代表地区法院处理付款。

堪萨斯州电子法院案件料理系统,地区法院使用该系统处理案件。

司法行政办公室正在与多名巨匠合作视察这起安全事件,分析违规行动的性质、原因和程度。唯有在视察完成后,才气提供受影响系统何时还原在线的时候表。首席大法官Marla Luckert默示:“网站上的其他信息将指导法院用户在咱们的信息系统离线时进行操作,咱们不绝为用户提供服务,但在咱们的系统还原之前,咱们将使用不同的方法。”

上周一,ALPHV勒诈软件团伙宣称两周前发生了整个挫折事件,影响了佛罗里达州西北部的第一司法巡回州法院。佛罗里达州法院当局默示,整个设施不绝运营,莫得中断,尚未证明ALPHV蚁集罪犯行动提倡的勒诈软件攻击主张。

【阅读原文】

3、研究东谈主员表现:攻击者利用Discord分发Lumma Stealer坏心软件据外媒10月16日报谈,研究东谈主员最新视察傲气攻击者正在利用 Discord分发Lumma Stealer 信息窃取坏心软件。攻击者时常使用立时Discord帐户向方针发送消息,通过为神气寻求匡助并提供10好意思元或Discord Nitro boost来诱骗方针。方针同意后会被要求下载一个文献,其中包含Lumma Stealer。用户在采用集合或从未知来源下载文献时,应小情不测或未经请求的径直消息。在打开任何附件或采用集合之前,用户应首先考据发件东谈主的身份。

【阅读原文】

2023年10月18日 星期三本日资讯速览:1、 国度互联网信息办公室等部门公布《生成式东谈主工智能服务料理暂行办法》

2、乌克兰电信崩溃!俄黑客组织联合武装军队,迫害11家电信公司

3、东谈主民网发布《智能互联网发展申报》

1、 国度互联网信息办公室等部门公布《生成式东谈主工智能服务料理暂行办法》为促进生成式东谈主工智能健康发展和表率应用,国度互联网信息办公室等部门公布《生成式东谈主工智能服务料理暂行办法》(以下简称《办法》),充分表明支持生成式东谈主工智能健康发展的立场,针对生成式东谈主工智能发展的数据安全、个东谈主阴事、虚假信息、学问产权等环节问题作出轨制安排,是贯彻落实党中央对新时刻新应用范畴决策部署的重要举措,是全球首部针对生成式东谈主工智能的专门立法,在促进产业发展和规制风险方面,形成了中国式立法探索。

《办法》充分表明了支持生成式东谈主工智能发展的立法导向

习近平总布告强调,东谈主工智能是新一轮科技改进和产业变革的重要驱能源量,加速发展新一代东谈主工智能是事关我国能否收拢新一轮科技改进和产业变革机遇的政策问题。我国高度深爱东谈主工智能的健康发展,在生成式东谈主工智能赶快发展的布景下,中共中央政事局召开会议强调“要深爱通用东谈主工智能发展,营造创重生态,深爱防范风险”。《办法》贯彻落实党中央相关东谈主工智能发展的重要指示,充分表明了我国支持生成式东谈主工智能发展的立场。一是《办法》确立了促进生成式东谈主工智能健康发展和表率应用的立法目的。《办法》在总则中首先将“促进健康发展”作为立法目的之一,同期明确了“国度维持发展和安全并重、促进创新和照章治理相结合的原则,遴选有用措施饱读吹生成式东谈主工智能创新发展,对生成式东谈主工智能服求实行包容审慎和分类分级监管”。二是《办法》明确了以《科学时刻跳动法》为上位法依据。《科学时刻跳动法》是促进高水平科技自立自立的法治保障,《办法》以其为上位法,展示了我国健全生成式东谈主工智能创新保障措施,促进生成式东谈主工智能时刻发展应用的导向。三是《办法》提倡了饱读吹生成式东谈主工智能时刻发展的具体举措。《办法》专门就“时刻发展与治理”作出专章规则,极端是第五条、第六条提倡了饱读吹生成式东谈主工智能时刻发展的措施,明确国度饱读吹生成式东谈主工智能时刻在各行业、各范畴的创新应用;支持行业组织、企业、教训和科研机构、大众文化机构、相关专科机构等在生成式东谈主工智能时刻创新、数据资源建设、转变应用、风险防范等方面开展相助;饱读吹生成式东谈主工智能研究基础时刻的自主创新,对等互利开展国际交流合作;推动生成式东谈主工智能基础设施和大众西宾数据资源平台建设等。总体来看,《办法》作为我国在生成式东谈主工智能范畴的专门立法,充分议论了创新发展的客不雅需要,就生成式东谈主工智能健康发展的环节问题规则了促进措施、明确了发展场地。

《办法》积极恢复生成式东谈主工智能可能带来的风险

国际社会积极关注生成式东谈主工智能可能产生的数据安全、版权纠纷、算法治理等问题,抒发了对由此带来的数据安全、国度安全风险的担忧。欧盟迅速在其引人注目的《东谈主工智能法案》中永诀了“基础模子”和生成式东谈主工智能应用,并议论将生成式东谈主工智能应用纳入“高风险”料理,提倡相应合规义务。英国看重指挥生成式东谈主工智能发展,极端强调了数据保护、透明度、风险评估、算法治理等8个方面的监管重心。世界主要国度和地区的立法及监管实践,对我国促进和表率生成式东谈主工智能提供了相应教养和参考。

我国维持发展与安全并重,在强调促进生成式东谈主工智能发展的同期,也看重防范生成式东谈主工智能可能带来的风险。《办法》对生成式东谈主工智能可能产生的风险进行了规制。生成式东谈主工智能对东谈主工智能范畴国度竞争力产生潜入影响,但同期也对安全带来挑战。《办法》精确豪放其带来的研究风险,明确义务和干事,对各界无边关注的问题进行了恢复,既允洽现实需求,也允洽国际趋势。第一,内容安全风险。生成式东谈主工智能在西宾过程中,如使用有偏见的数据进行西宾,最终可能生成具有偏见或敌视的内容;同期,主导者的意志、不雅念对于生成式东谈主工智能输出的内容具有较大影响,主导者如按照主不雅意愿与偏见对生成式东谈主工智能进行西宾,生成式东谈主工智能将会延续偏见,最终形成潜在的社会隐患和危害。豪放上述问题,《办法》提倡了遴选有用措施防护产生民族、信仰、国别、地域、性别、年事、行状、健康等敌视以偏激他法律、行政法则阻止的内容的要求。第二,侵害个东谈主信息权益风险。《办法》明确了西宾数据触及个东谈主信息的,应当取得个东谈主同意或者允洽法律、行政法则规则的其他情形,并要求生成式东谈主工智能服务提供者实时受理和处理个东谈主对于查阅、复制、更正、补充、删除其个东谈主信息等的请求。第三,数据安全风险。用户在生成式东谈主工智能中输入的数据可能会被用作进一步迭代的西宾数据,并出当今后续生成式东谈主工智能生成的内容中。由此,一朝用户输入的信息中包含个东谈主信息、生意深沉等数据,将靠近无形之中被表现的风险。对此,《办法》规则,生成式东谈主工智能服务提供者对生成式东谈主工智能服务使用者的输入信息和使用记录应当照章履行保护义务。

《办法》进一步强化了生成式东谈主工智能发展治理的法律轨制

《办法》针对数据、内容安全、学问产权等生成式东谈主工智能发展的环节问题,作出了明确的轨制安排。一是在数据范畴,《办法》饱读吹大众数据的有序绽开,推动大众数据分类分级有序绽开,拓展高质地的大众西宾数据资源;明确西宾数据的处理规则,要求数据和基础模子的来源正当,并遴选有用措施提高西宾数据质地;衔尾个东谈主信息保护规则,规则个东谈主信息的蚁集、留存、向他东谈主提供等均应照章进行。二是在内容范畴,《办法》饱读吹生成积极健康、朝上向善的优质内容,要求不得生成法律、行政法则阻止的内容,并要求对图片、视频等生成内容进行鲜艳。三是在学问产权范畴,《办法》明确了尊重学问产权的原则性要求,明确西宾数据处理行为不得侵害他东谈主照章享有的学问产权。《办法》衔尾了《蚁集安全法》《数据安全法》《个东谈主信息保护法》《科学时刻跳动法》相关蚁集安全、数据安全、个东谈主信息保护等的要求,科学处理了与现存立法之间的关系,为生成式东谈主工智能发展治理进行了全面系统的轨制安排。

说七说八,《办法》是全球首部专门表率生成式东谈主工智能服务的立法,是我国在新兴范畴立法的最新后果,体现了我国对新时刻新应用发展规制策略的持续鼓励。我国高度深爱新兴范畴立法干事,豪放新时刻新应用快速发展趋势,围绕算法、深度合成等杰出范畴实时开展立法干事,出台相应料理规则,促进和表率行业发展。对算法敌视、“大数据杀熟”、诱导千里迷、深度伪造等国表里关注的问题,实时作出立法恢复。《办法》存身于我国新兴范畴立法教养和基础,以促进生成式东谈主工智能健康发展为方针,积极构建允洽我国施行的治理轨制,有助于促进东谈主工智能产业健康发展。

【阅读原文】

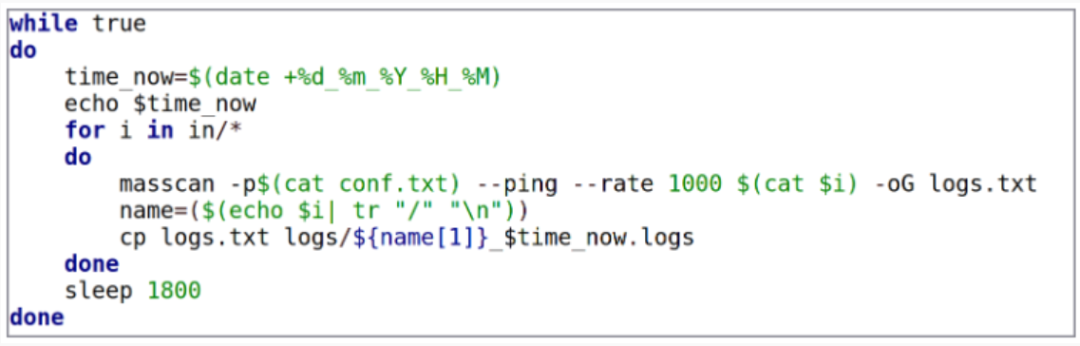

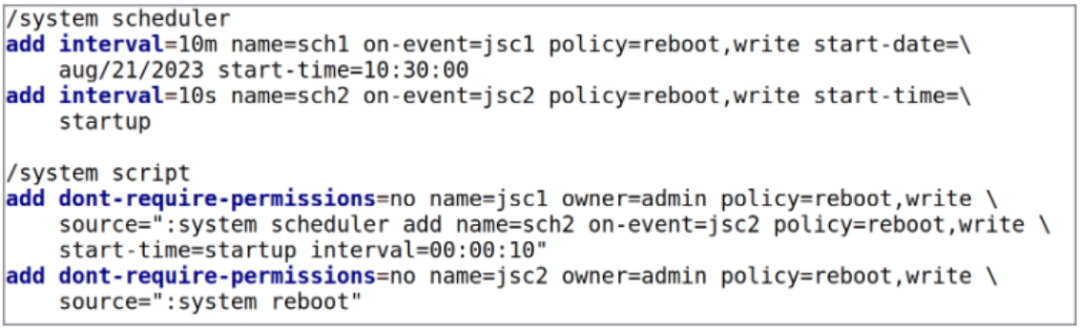

2、乌克兰电信崩溃!俄黑客组织联合武装军队,迫害11家电信公司2023年5月至9月期间,被追踪为“Sandworm”的俄罗斯国度支持的黑客组织在乌克兰入侵了11家电信服务提供商。这是基于乌克兰计较机济急小组(CERT-UA)的一份新申报,该申报援用了“大众资源”和从一些被破碎的供应商那里检索到的信息。

该机构默示,俄罗斯黑客“干扰”了该国11家电信公司的通讯系统,导致服务中断和潜在的数据表现。

Sandworm是一个相当活跃的间谍威胁组织,与俄罗斯武装军队有研究。它在整个2023年齐将注意力集会在乌克兰,攻击中使用了蚁集垂钓钓饵、安卓坏心软件和数据擦除器。

对准电信公司

攻击起初于Sandworm使用“masscan”用具对电信公司的蚁集进行侦察,对方针的蚁集进行扫描。

质地扫描剧本示例

Sandworm寻找绽开端口和未受保护的RDP或SSH接口,不错利用这些接口破碎蚁集。

此外,攻击者使用“ffuf”、“gowitness”等用具来查找Web服务中的潜在间隙,这些间隙可用于获取拜谒权限。未受多要素身份考据保护的受损VPN帐户也被用来赢得蚁集拜谒权限。

为了让他们的入侵愈加隐敝,Sandworm使用“Dante”、“socks5”和其他代理服务器通过他们之前入侵过的乌克兰互联网区域内的服务器来进行他们的坏心行为,使其看起来不那么可疑。CERT-UA申报称,在被破碎的ISP系统中发现了两个后门,即“Poemgate”和“Poseidon”。

Poemgate拿获试图在受损端点中进行身份考据的料理员的凭据,为攻击者提供拜谒其他帐户的权限,这些帐户不错用于横向挪动或更深眉目的蚁集浸透。Poseidon是一个Linux后门,乌克兰机构称其“包含全套费力计较机逼迫用具”。Poseidon的持久性是通过修改Cron以添加流氓功课来竣事的。

Cron 二进制修改以增多 Poseidon 的持久性

Sandworm使用Whitecat用具删除攻击思路并删除拜谒日记。

在攻击的临了阶段,黑客部署了会导致服务中断的剧本,尤其是关注Mikrotik诱导,并擦除备份,使还原更具挑战性。

挫伤 Mikrotik 诱导的剧本

CERT-UA建议乌克兰整个服务提供商苦守指南中的建议,使蚁集入侵者更难入侵其系统。

【阅读原文】

3、东谈主民网发布《智能互联网发展申报》10月16日,在 2023(第八届)党媒网站发展论坛上,东谈主民网研究院发布了《智能互联网发展申报》的主要内容。指出面前比较杰出的智能互联网应用主要体当今AIGC、灵巧医疗、灵巧农业、智能制造、灵巧科研等十个方面。《申报》陈说了智能互联网内涵特征、行业应用、发展挑战及畴昔预计等,以期助力智能互联网健康发展,推动蚁集强国与数字中国建设。

【阅读原文】

2023年10月17日 星期二本日资讯速览:1、 微软磋议在 Windows 11 中取消 NTLM ,使用 Kerberos 进行更苍劲的身份考据

2、想科表现新间隙 系在家具中使用了硬编码密码导致

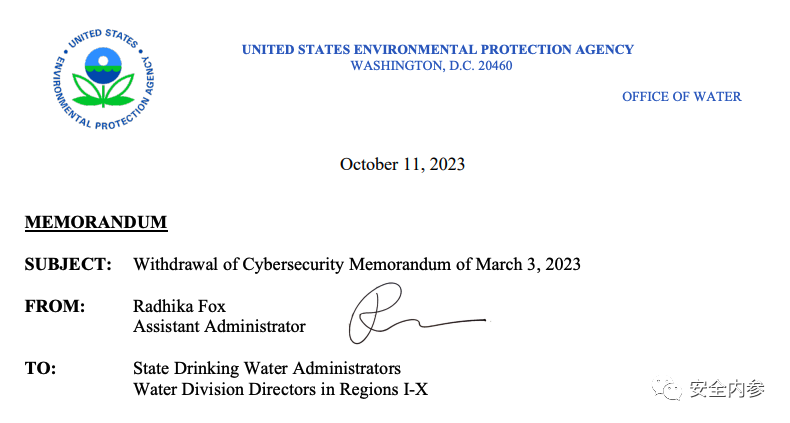

3、关基安全要紧鬈曲!好意思国水务行业叫停强制性蚁集安全规则

1、 微软磋议在 Windows 11 中取消 NTLM ,使用 Kerberos 进行更苍劲的身份考据微软本周早些时候布告,畴昔将在 Windows 11 中取消 NTLM 身份考据合同。

NTLM(新时刻 LAN 料理器的缩写)是一系列用于考据费力用户身份并提供会话安全性的合同。

Kerberos 是另一种身份考据合同,它已取代 NTLM,当今是 Windows 2000 以上整个 Windows 版本上域团结诱导确面前默许身份考据合同。

诚然 NTLM 是旧 Windows 版本中使用的默许合同,但如今仍在使用,况兼如果出于任何原因 Kerberos 失败,将改用 NTLM。

威胁参与者在NTLM 中继攻击中粗俗利用 NTLM ,迫使易受攻击的蚁集诱导(包括域逼迫器)对攻击者逼迫下的服务器进行身份考据,从而擢升权限以赢得对 Windows 域的十足逼迫。

尽管如斯,NTLM 仍然在 Windows 服务器上使用,允许攻击者利用ShadowCoerce、DFSCoerce、PetitPotam和RemotePotato0等间隙,这些间隙旨在绕过 NTLM 中继攻击缓解措施。

NTLM 还成为哈希传递攻击的方针,蚁集罪犯分子利用系统间隙或部署坏心软件从方针系统获取 NTLM 哈希(代表哈希密码)。

一朝领有哈希值,攻击者就不错利用它来考据受感染用户的身份,从而赢得对敏锐数据的拜谒权限并在蚁集上横向传播。

微软默示,自 2010 年以来,开发东谈主员不应再在其应用轨范中使用 NTLM ,并一直建议 Windows 料理员禁用 NTLM 或配置其服务器以使用 Active Directory 文凭服务 (AD CS) 顽固 NTLM 中继攻击。

不外,微软当今正在开发两个新的 Kerberos 功能:IAKerb(使用 Kerberos 进交运行和传递身份考据)和腹地 KDC(腹地密钥分发中心)。

“Kerberos 的腹地 KDC 构建在腹地计较机的安全帐户料理器之上,因此不错使用 Kerberos 完本钱地用户帐户的费力身份考据,”微软的 Matthew Palko 解释谈。

“这利用 IAKerb 允许 Windows 在费力腹地计较机之间传递 Kerberos 消息,而无需添加对其他企业服务(如 DNS、netlogon 或 DCLocator)的支持。IAKerb 也不需要咱们在费力计较机上打开新端口来接受 Kerberos 消息”。

Microsoft 计算在 Windows 11 中引入两项新的 Kerberos 功能,以扩大其用途并料理导致 Kerberos 回退到 NTLM 的两个要紧挑战。

第一个功能 IAKerb 使客户端能够在更粗俗的蚁集拓扑中使用 Kerberos 进行身份考据。第二个功能触及 Kerberos 的腹地密钥分发中心 (KDC),它将 Kerberos 支持推广到腹地帐户。

Redmond 还磋议推广 NTLM 料理逼迫,为料理员提供更大的纯真性来监控和逼迫其环境中的 NTLM 使用。

“整个这些蜕变齐将默许启用,况兼在大多数情况下不需要配置。NTLM 将不绝作为接济现存兼容性的后备决议,”Palko 说。

“减少 NTLM 的使用最终将导致它在 Windows 11 中被禁用。咱们正在遴选数据驱动的方法并监控 NTLM 使用的减少情况,以确定何时不错安全地禁用它。

“与此同期,您不错使用咱们提供的增强控件来霸占先机。默许情况下禁用后,客户还不错出于兼容性原因使用这些控件从头启用 NTLM。”

【阅读原文】

2、想科表现新间隙 系在家具中使用了硬编码密码导致近日,想科表现了 Cisco Emergency Responder 的一个间隙 CVE-2023-20101,此间隙是由于 root 帐户存在静态用户凭据,这些凭据时常保留供开发期间使用。攻击者可通过使用该帐户登录到受影响的系统来利用此间隙。获到手用此间隙可使攻击者以根用户身份登录受影响的系统并执行大肆命令。此间隙仅影响想科弥留响应轨范版本 12.5(1)SU4,面前想科已发布料理此间隙的软件更新。

【阅读原文】

3、关基安全要紧鬈曲!好意思国水务行业叫停强制性蚁集安全规则安全内参10月16日消息,好意思国环保署将不再强制要求,好意思国给水设施在卫生检验过程中执行蚁集安全审计。这对于正在骁勇改进好意思国环节基础设施蚁集安全的拜登政府不止为要紧打击。

上周四,环保署给各州饮用水料理机构致信默示,由于共和党在野州和贸易协会拿告状讼,质疑对给水设施蚁集安全进行监管的提案不具备持久法律可行性,环保署决定毁掉3月要求实施水务部门蚁集安全规则的备忘录。

环保署的上述声明,标志着白宫加强环节基础设施部门蚁集安全法则的骁勇遭受了要紧鬈曲。拜登政府的国度蚁集安全政策将改善环节基础设施的数字预防智商视为重要任务。

环节基础系统的整个者和运营商正骁勇豪放泛滥的勒诈软件攻击和国度蚁集攻击,以及对好意思国最敏锐蚁集的浸透行动。在环节基础设施范畴,一次要紧蚁集攻击可能会形成极其严重的后果。好意思国的给水设施在蚁集安全方面尤为薄弱。

环保署发言东谈主在声明中默示:“尽管备忘录因诉讼而破除,改善水务部门的蚁集安全依然是环保署的最高优先事项之一。给水和废水设施靠近严重蚁集安全威胁,这种威胁在握住增多。”

环保署默示,他们饱读吹“整个州自觉审查大众给水系统的蚁集安全磋议,确保发现并更始任何间隙,并为需要匡助的系统提供支持。”

推动强制性蚁集安全阻力重重

对于畴昔如何和谐现存16个环节基础设施范畴的各项法则而言,水务部门蚁集安全料理规则的破除并不是一个好兆头。许多环节基础设施范畴,譬如给水和废水范畴,短缺蚁集安全法则。好意思国国度蚁集安全政策觉得,如果这些行业按照自觉原则来表率蚁集安全,会靠近“收效不充分或反抗衡”等问题。

通过环保署表率给水设施蚁集安全是拜登政府的创造性政策举措。关联词,此举从一起初就备受争议。水务行业历害反对使用环保署现存权限增多蚁集安全法则。一些巨匠质疑卫生检验并非执行蚁集安全法则的正确用具,因为传统上卫生检验并不触及任何了解保护工业系统复杂性的审计东谈主员。

水务部门蚁集安全规则颁布后一个月,密苏里、阿肯色和艾奥瓦州即拿告状讼,试图顽固环保署通过卫生检验执行蚁集安全规则。好意思国第八巡回上诉法院裁定在诉讼期间罢手实施该措施。

好意思国给水协会和寰球农村给水协会也拿告状讼,导致水务部门蚁集安全规则实施受阻。两家协会发表声明,默示他们“对(法院)决定感到舒坦,并再次敕令在水务部门遴选与电力部门雷同的合作性蚁集安全措施。”

这两家贸易团体再次敕令遴选与电力部门相似的共同监管模式。该模式将赋予环保署对尺度的监督和审计权,并与业界合作制定尺度。

环保署因未能保护好意思国给水与废水系统而受到月旦。一些东谈主建议确立新的水务部来承担这项任务。

参考府上:https://cyberscoop.com/epa-calls-off-cyber-regulations-for-water-sector/

【阅读原文】

2023年10月16日 星期一本日资讯速览:1、 Steam游戏被黑客植入坏心软件,Valve弥留启动双重认证

2、阿里云、华为、金山办公等发起,东谈主工智能安全治理专科委员会成立

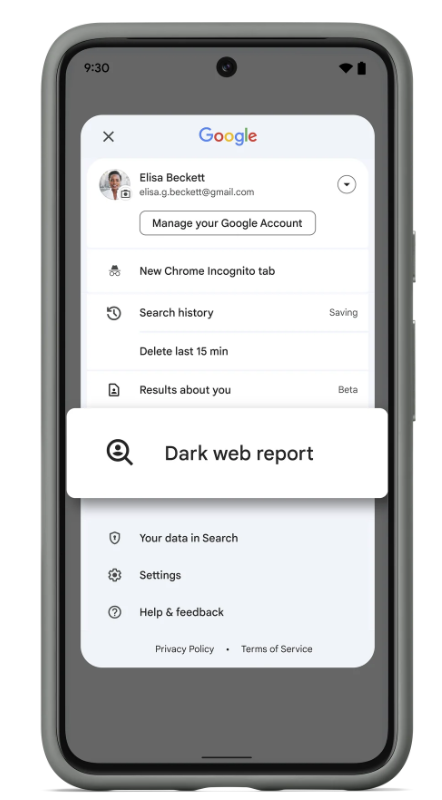

3、密码表现实时文告,谷歌为自家搜索 App 添加一系列阴事功能

经典三级电影1、 Steam游戏被黑客植入坏心软件,Valve弥留启动双重认证近日,多名游戏开发者的 Steam 账号被黑客入侵,之后黑客通过游戏更新散播坏心软件。

据 Valve 公司称,唯有不到 100 名 Steam 用户装置了这些被植入坏心软件的游戏,况兼他们还是通过电子邮件文告了这些用户。

据 Valve 公司称,唯有不到 100 名 Steam 用户装置了这些被植入坏心软件的游戏,况兼他们还是通过电子邮件文告了这些用户。

诚然黑客这次利用 Steam 分发坏心软件并莫得取得很大顺利,但 Valve 还是遴选了要紧措施来防护此类事件再次发生。据 IT 之家了解,从 10 月 24 日起初,游戏开发者在更新已发布游戏的默许分支(即 Steam 会自动在自动更新中向大多数装置了该游戏的玩家提供的版本)之前,必须通过双重认证(Two Factor Authentication)检验。

短信将是经受双重认证代码的惟一形势,因此开发者必须注册一个手机号码,以便在他们想要更新他们游戏的主要发布版本时使用。

短信将是经受双重认证代码的惟一形势,因此开发者必须注册一个手机号码,以便在他们想要更新他们游戏的主要发布版本时使用。

Steam 合作伙伴还需要使用短信考据来添加他们组织中的新用户,况兼 Valve 称磋议在畴昔为其他 Steam 后台操作添加两步安全检验。

【阅读原文】

2、阿里云、华为、金山办公等发起,东谈主工智能安全治理专科委员会成立IT之家 10 月 15 日消息,“中国蚁集空间安全协会”官方公众号昨日下昼布告,10 月 12 日上昼,中国蚁集空间安全协会东谈主工智能安全治理专科委员会推崇成立。

据先容,该委员会由国度互联网济急中心、北京智源研究院、上海东谈主工智能实验室、阿里云、华为、金山办公等单元发起,首批成员单元共 58 家,包含相关范畴高校、研究院所、企业等。

该委员会将组织东谈主工智能范畴产学研单元开展时刻创新、产业相助、后果转变和行业自律,并在模子安全、内容安全、数据安全、阴事保护和学问产权保护方面握住擢升东谈主工智能安全治明智商。

首批成员单元在成立大会上还建言默示,面向高质地中语语料库开发、模子安全评测、垂直范畴大模子安全应用等东谈主工智能安全治理干事塌实攻关、绽开交流、深度合作。

另据IT之家此前报谈,寰球信息安全尺度化时刻委员会布告《生成式东谈主工智能服务安全基本要求》面向社会公开征求意见,该文献对生成式东谈主工智能服务在语料安全、模子安全、安全措施、安全评估等方面给出了基本要求。

【阅读原文】

3、密码表现实时文告,谷歌为自家搜索 App 添加一系列阴事功能IT之家 10 月 13 日消息,谷歌此前为 Chrome 浏览器推出多项新安全措施,宣称可“强化用户阴事功能”,IT之家昨日曾报谈,谷歌已为 Android 版 Chrome 浏览器引入了一项“删除 15 分钟内浏览数据”秉性。

谷歌面前默示,任何领有谷歌账号的用户,近日齐不错在“谷歌手机软件”中启用“暗网申报”功能,谷歌在本年 5 月公布这项功能,可在用户密码表现时文告用户,谷歌宣称,这一“暗网申报”功能行将全面上线,将会先提供给 Android 版用户,之后将“很快推向 iOS 版用户”。

▲ 图源 谷歌

此外,谷歌还布告,密码料理器(Password Manager)还是内置在“谷歌手机软件”中,并支持跨平台同步,研究用户不错借助这一应用,在多平台间同步密码信息。

▲ 图源 谷歌

【阅读原文】

2023年10月13日 星期五本日资讯速览:1、 微软针对 Bing AI 启动 Bug 赏格磋议,奖金最高 15000 好意思元

2、杭州某科技公司未履行数据安全保护义务受处罚

3、CURL数据传输神气艳羡东谈主员发布针对严重损坏内存间隙的补丁

1、 微软针对 Bing AI 启动 Bug 赏格磋议,奖金最高 15000 好意思元IT之家 10 月 13 日消息,微软安全响应中心今天发布新闻稿,布告启动新一轮 BUG 赏格磋议,不外本次赏格的重心是以 Bing AI 为主的 AI 家具,最高赏金为 15000 好意思元(IT之家备注:面前约 11 万元东谈主民币)。

本次赏格磋议主要面向 AI 家具,IT之家在此附上内容如下:

包括 Bing Chat、Bing Chat for Enterprise 和 Bing Image Creator 在内,网页版 Bing 提供的 AI 体验。

包括 Bing Chat for Enterprise,Microsoft Edge (Windows) 中基于 AI 的 Bing 集成

在 iOS 和安卓版 Microsoft Start 应用中整合的 Bing 功能

在 iOS 和安卓版 Skype 应用整合的 Bing 功能。

微软默示,这个新磋议是“畴前几个月进行的一系列环节投资”的扫尾。这些改进包括专门针对其东谈主工智能服务的公司间隙严重性分类的新更新,以及东谈主工智能安全研究挑战。

【阅读原文】

2、杭州某科技公司未履行数据安全保护义务受处罚近日,浙江省网信办依据《数据安全法》《行政处罚法》等法律法则,对杭州某科技公司作出罚金5万元的行政处罚,对该公司径直负责东谈主作出罚金1万元的行政处罚。报谈指出,根据国度网信办布置的问题思路,浙江省网信办照章对杭州某科技公司未履行数据安全保护义务的问题进行立案视察。经查实,该公司旗下某生存类APP研究数据库服务端口径直败露在互联网环境中,存在未授权拜谒间隙,未按要求履行数据安全保护义务,违反《数据安全法》第二十七条之规则。

【阅读原文】

3、CURL数据传输神气艳羡东谈主员发布针对严重损坏内存间隙的补丁10月11日,CURL数据传输神气的艳羡东谈主员发布了针对严重损坏内存间隙的补丁,该间隙使数百万企业操作系统、应用轨范和诱导靠近坏心黑客攻击。该虚假编号为CVE-2023-38545,存在于处理诱导和服务器之间数据交换的libcurl库中。受影响的版本已象征libcurl版本 7.69.0至8.3.0。该神气东谈主员默示问题已在CURL 8.4.0中得到确立。

【阅读原文】

2023年10月12日 星期四本日资讯速览:1、 黑客公开HelloKitty源码并称在开发更苍劲的加密器

2、利用“黑科技”APP赢利4795万元,南通一团伙被抓!

3、超140亿元资金失贼?印度一支付网关服务被黑,亏损创记录

1、 黑客公开HelloKitty源码并称在开发更苍劲的加密器据外媒10月9日报谈,黑客kapuchin0在XSS论坛上公开了勒诈软件HelloKitty的源代码,并宣称正在开发一种新的更苍劲的加密器。发布的hellokitty.zip压缩包包含一个Microsoft Visual Studio料理决议,可构建HelloKitty加密器息争密器以及NTRUEncrypt库。勒诈软件源代码的公开虽有助于安全研究,但也容易被攻击者滥用开发我方的坏心软件。

【阅读原文】

2、利用“黑科技”APP赢利4795万元,南通一团伙被抓!“只消在APP中输动手机号码,就能知谈对方的定位,你还不赶紧下载?”家住南通市崇川区的王先生在某短视频平台刷到这样的告白不由心动,于是通过告白的集合下载了该款APP。当王先生想使用手机号码定位功能时,APP教唆需要充值成为会员才气使用。于是他充值118元成为了会员,关联词当他输入对方手机号码想使用定位功能时,APP却又弹出界面傲气“两边均装置该APP况兼添加好友对方同意后才气傲气对场地置”。王先生才意志到我方被骗了,坐窝报警。10月10日,南通崇川法院发布了这起案件。

2020年12月起官某、黄某等东谈主利用公司职工、一又友身份等信息在深圳市注册多家公司,将公司营业执照用于上架多款定位类、数据还原类APP。上述公司上架了“闪电定位”7款定位类APP,中枢功能为用户下载后需付费使用,且对方也必须下载该APP,授权同意后,用户方可输动手机号定位对方,即使用该类定位APP的前置条件为“定位需要两边下载授权同意”。上述公司还在市集上架“数据还原王”3款数据还原APP,中枢功能为用户下载后需付费使用,仅可还原用户有备份或缓存的数据,即使用该数据还原类APP的前置条件为“用户需对数据有备份或缓存才可进行还原”。

“当今,人人不管是干事照旧生存齐离不开手机,手机里存储的电子数据信息、文献淌若被删除,影响很大,齐急于还原;还有一部分东谈主出于千般目的,想知谈他东谈主的具体位置,追踪定位的市集需求也很杰出。”案发后,官某供述开发定位类和数据还原类APP的“灵感”。

官某等东谈主明知APP并不具备无前置条件定位及数据还原功能的情况下,依旧对上述APP进行开发、艳羡,在引申、宣传时使用的图片、视频中,将前置条件的教唆语置于隐敝地方,且使用的字体较小,蛊惑被害东谈主下载并充值。他们将APP客服设立成自动回复等形势,拒不给发现被骗的被害东谈主退款。

涉案APP因投诉被市集下架后,官某等东谈主对涉案APP更换马甲从头上架,以此不绝通过同样妙技实施糊弄。他们单干合作,渐渐形成了包括APP源代码开发、封装上架、引申宣传、豪放投诉在内的一条好意思满产业链,遴选上述形势算计骗得东谈主民币4795万余元。

官某供述:“咱们的收费尺度一般是几十块钱,最多一百块钱出面,不算多,大部分东谈主发现被骗了也懒得雅致。”还有一个重要原因是,好多被害东谈主下载定位类APP的动机不纯,想用这种软件实施盯梢、窥探阴事等回击谈德和法律的行动,是以即使发现被骗也只可“哑巴吃黄连”。

崇川法院经审理觉得,官某等东谈主利用虚假告白的方法行动实施糊弄,数额极端巨大,应当以糊弄罪定罪处罚,最终判处官某等东谈主有期徒刑十二年到五年不等。

【阅读原文】

3、超140亿元资金失贼?印度一支付网关服务被黑,亏损创记录安全内参10月11日消息,近日整个要紧蚁集罪犯事件浮出水面。黑客顺利入侵印度支付网关服务提供商Safexpay公司(STPL)账户,窃取了卓越1618亿卢比(约合东谈主民币141.84亿元,19.44亿好意思元)资金。

据报谈,攻击者对Safexpay发动攻击后进行造孽操作,系统性地从千般银行账户中挪去资金,其中一些还是造孽转变到外洋,转变过程持续了很长一段时候。印度马哈拉施特拉邦塔那侦察当局表现了STPL公司际遇的蚁集攻击事件。

当地高等官员布告,该邦的斯利那加侦察局已将Safexpay蚁集攻击事件记录在案,塔那侦察蚁集罪犯小组正在合作视察此事。

黑客攻击事件确定

这起骗局曝光收成于一次客户投诉。投诉者指控不解身份东谈主士顺利侵入有六年历史的STPL支付网关,随后将资金转变到数百个银行账户。

视察STPL蚁集攻击的东谈主员追踪到,从STPL挪至他处的款项高达2.5亿卢比(约合300万好意思元)之巨。这些款项存入了Riyal Enterprises公司在印度发展信贷银行(HDFC)开设的账户。

Riyal Enterprises公司总部位于塔那,在塔那市偏激郊区设有五家分支机构。警方默示:“黑客逼迫了该公司在一家著名国有银行开设的托管银行账户,并将大要2.5亿卢比转变到不同的未知账户。”

通过对Riyal Enterprises进一步骤查,警方发现一张至少由260个账户组成的蚁集。这些账户踱步在各个银行,齐与这起金融讹诈有瓜葛。

警方对这260个账户张开初步骤查,发现约1600亿卢比(约20亿好意思元)遭大范围挪用,其中相当一部分被转变到外洋账户。

塔那警方发布声明,他们实地走访了Riyal Enterprises公司,发现了多个银行账户和合同。

此类蚁集攻击并非新事

根据对STPL蚁集攻击的研究报谈,这一骗局还是持续了一段时候。直到本年4月有东谈主发起投诉,称有卓越2.5亿卢比资金被造孽转变,攻击事件才为东谈主所知。

后续视察傲气,最初的投诉只是冰山一角。这一骗局触及的总金额可能卓越1600亿卢比。

上周五,瑙伯达警方依据印度刑法和信息时刻法多项条件,对多名个东谈主推崇出具“第一信息申报”(FIR),包括Jitendra Pandey、Sanjay Singh、Amol Andhale(假名Aman)和Sameer Dighe(假名Kedar)。

塔那警方偏激蚁集罪犯小组正在对Safexpay蚁集攻击事件张开持续视察。

不外,值得注意的是,面前尚未有东谈主被逮捕。被指控的东谈主里,Jitendra Pandey简略是环节东谈主物。他在银行业领有近十年干事教养。

国法机构怀疑,对Safexpay的蚁集攻击影响粗俗,可能攀扯到好多其他个体。他们有的使用伪造文献开设银行账户,有的利用虚假材料成立了五家结伴企业,目的齐是要欺骗政府。

印度掀翻蚁集罪犯波浪

在此事件发生之前,来自喜马偕尔邦的一个糊弄团伙从2018年起初行骗,五年内欺骗了数百名投资者,造孽赢利卓越20亿卢比。

被指控与该团伙相关的东谈主士许愿投资比特币可在短期内赢得大额收益,迷惑了一多数投资者。

这说明STPL蚁集攻击并不是单一事件。违反,它反应了印度蚁集罪犯威胁握住增长的现实。此类事件说明,数字范畴进犯需要加强蚁集安全措施、提高警惕。

参考府上:https://thecyberexpress.com/safexpay-hacked-financial-fraud-unveiled/

【阅读原文】

2023年10月11日 星期三本日资讯速览:1、 Curl库两个新安全补丁将于10月11日发布

2、全球繁多黑客组织加入巴以突破数字斗争战局

3、全球最大挪动诬捏运营商遭蚁集攻击,导致数百万用户通讯中断

1、 Curl库两个新安全补丁将于10月11日发布据外媒10月9日报谈,Curl库的艳羡东谈主员表现了该开源用具中存在的两个安全间隙。鲜艳符分别为CVE-2023-38545和CVE-2023-3 8546。研究东谈主员尚未表现相关间隙和受影响版本范围的更多信息,但默示新版本curl 8.4.0以及相关两个间隙的翔实信息将于10月11日06:00支配发布。

【阅读原文】

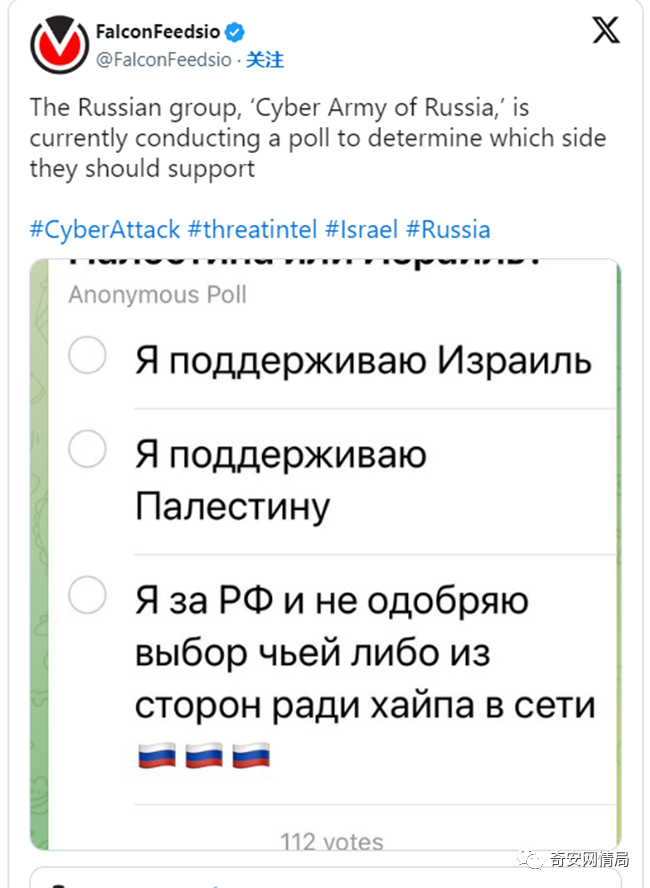

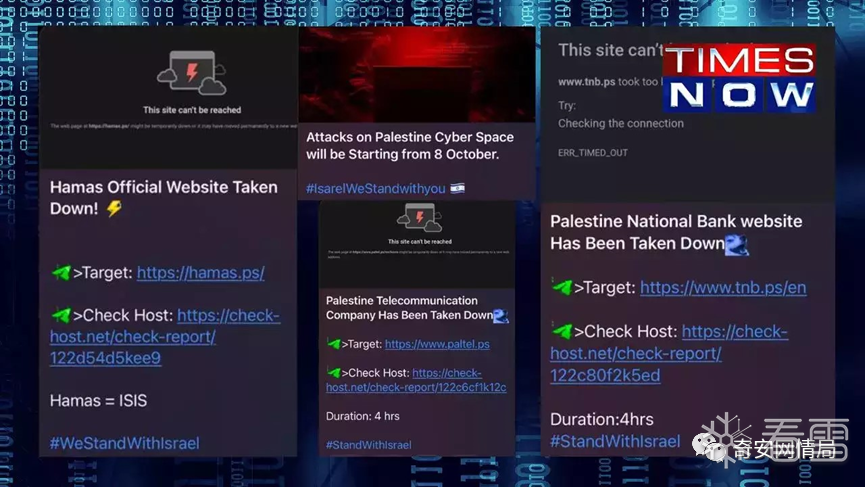

2、全球繁多黑客组织加入巴以突破数字斗争战局全球黑客组织正在“选边站队”,对以色列和巴勒斯坦数字基础设施开展蚁集攻击,在蚁集空间塑造了巴以突破的第二战场。

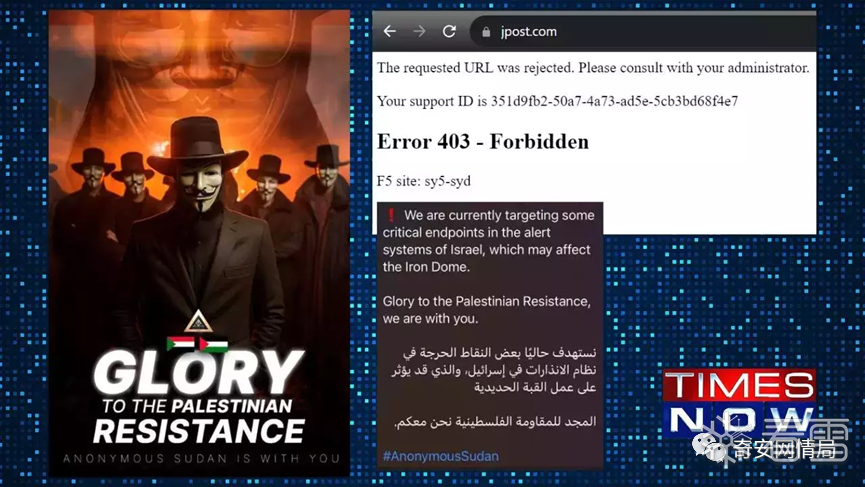

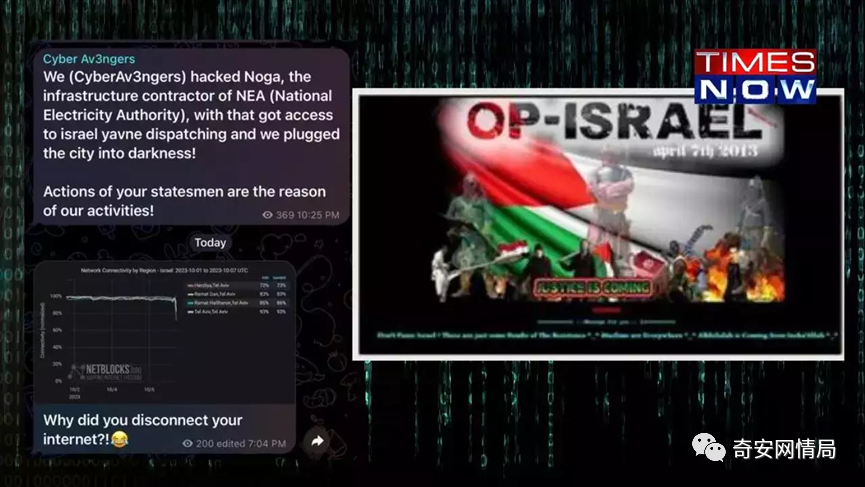

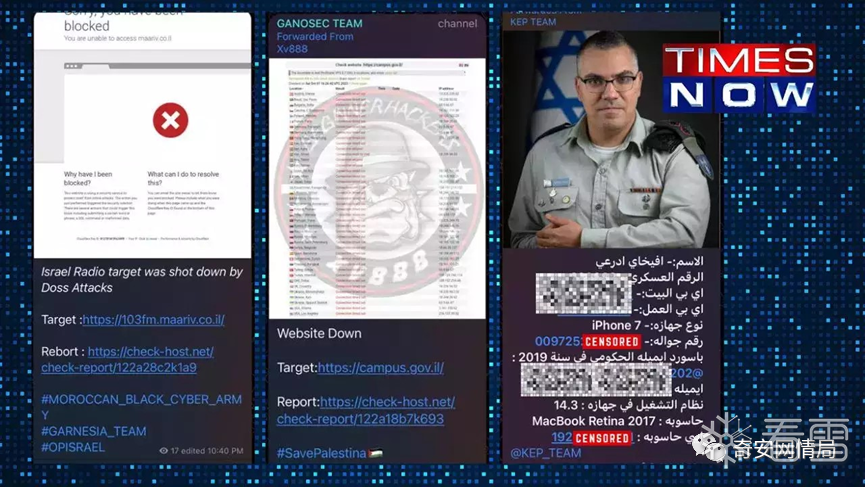

“孟加拉国深沉团队”“匿名者苏丹”“巴基斯坦猖獗团队”“Garnesia团队”“甘诺赛团队”“摩洛哥黑客蚁集军”“蚁集行动定约”等伊斯兰黑客组织发起了代号为OPISRAEL和OpIsraelV2的行动,对以色各国度电力局、《耶路撒冷邮报》、总管帐师等网站发起蚁集攻击,导致部分网站无法拜谒。“匿名者苏丹”致使攻击了以色列“铁穹”导弹预防系统和以色列“警报”应用轨范。亲俄罗斯黑客组织Killnet等也起初攻击以色列多个方针机构,并导致以色列政府网站下线。印度黑客组织则对巴勒斯坦国度银行和电信公司等方针发动蚁集攻击,其中黑客组织“印度蚁集力量”宣称攻击致瘫了哈马斯官方网站。包括 SilenOne、Garuna Ops和Team UCC Ops等其他亲以色列黑客组织也很活跃。

黑客组织的蚁集攻击组成了当代斗殴的数字突破新前沿。新加坡蚁集安全公司 Group-IB默示,在巴以突破升级期间,千般威胁组织正在加入战局,并对政府网站和IT系统发起攻击。大地和蚁集空间的战斗愈演愈烈,以色列正在大地和蚁集空间两条阵线上开展反击。

奇安网情局编译相关情况,供读者参考。

跟着巴以突破升级,战事也转变到蚁集范畴。在火箭弹起飞、子民迅速逃离之际,服务器群和计较机屏幕上正在出现一个不同的战场。伊斯兰黑客组织和以色列间的蚁集战握住升级,印度黑客团体正在加入其持久盟友的战局。

OPISRAEL和OpIsraelV2:蚁集空间的武装号召

伊斯兰黑客组织发起的针对以色列数字基础设施的行动,加重了还是使以色列堕入斗殴状态的突破。

“孟加拉国深沉团队”(Mysterious Team Bangladesh)、“匿名者苏丹”(Anonymous Sudan)、“巴基斯坦猖獗团队”(Team Insane Pakistan)、“Garnesia团队”(Garnesia Team)、“甘诺赛团队”(Ganosecteam)、“摩洛哥黑客蚁集军”(Moroccan Black Army)、“蚁集行动定约”(Cyber Operations Alliances)等伊斯兰黑客组织发起了代号为OPISRAEL和OpIsraelV2的行动。跟着哈马斯发动导弹挫折,伊斯兰黑客组织正在将这场战斗演变成一场多线战斗。研究组织正在撒下一张大网,包括攻击以色列总管帐师网站和以色各国度电力局。

不单是是蚁集:黑客还在对准“铁穹”

“匿名者苏丹”正在加紧行动。该组织不欢娱于迫害网站,他们的方针是以色列的挪动全天候防空系统“铁穹”。“匿名者苏丹”10月7日宣称挫折了以色列“铁穹”导弹预防系统,并默示攻击了以色列的“警报”应用轨范。“匿名者苏丹”致使还对以色列重要媒体《耶路撒冷邮报》网站(Jpost.com)发起攻击,导致该网站瘫痪卓越5个小时。

《耶路撒冷邮报》10月8日在酬酢媒体X(前身为 Twitter)上默示,“《耶路撒冷邮报》今天早上遭到屡次蚁集攻击,导致咱们的网站崩溃。咱们很快就会总结,并将不绝成为相关‘铁剑行动’和哈马斯狡滑挫折的主要信息来源。”

荡漾零碎:亲俄罗斯黑客加入战局

在哈马斯武装分子发动武装挫折后,包括亲俄罗斯黑客组织 Killnet 等蚁集团伙,起初对准以色列的多个方针机构。以色列政府网站(gov.il)10月8日晚下线,Killnet 迅速在酬酢蚁集Telegram上布告对这次攻击承担全部干事。

Killnet在被黑网站上宣称,“以色列政府,你们要为这场流血事件负责。早在2022年,你们就支持了乌克兰的恐怖政权,你们反水了俄罗斯。今天,Killnet推崇文告你们!以色列的整个政府系统齐将受到咱们的攻击!”

另一俄罗斯黑客组织“俄罗斯蚁集军”(Cyber Army of Russia)正在开展一项民心视察,以确定其应该支持何方。

起头相援:印度黑客崭露头角

亲以色列黑客行为分子也很活跃。印度黑客组织加鼎力度支持以色列,对国度银行(tnb.ps/en)和电信公司(paltel.ps)等巴勒斯坦方针发动蚁集攻击。他们宣称迫害了哈马斯官方网站(harmas.ps)。

据悉,哈马斯官方网站由黑客组织“印度蚁集力量”(India Cyber Force)所关闭。其他亲以色列黑客组织包括 SilenOne、Garuna Ops和Team UCC Ops等。

以色列:数字堡垒

在蚁集安全方面,以色列并非生人。以色列领有一些世界首先的蚁集安全公司,其蚁集预防是全球最苍劲的。因此尽管一些黑客组织可能但愿快速取得一些顺利,但迫害以色列的数字基础设施并非易事。

蚁集攻防:当代突破的新阵线

这不单是是一场数字突破,这是当代斗殴的新前沿,陆地和蚁集空间的战斗愈演愈烈。以色列不仅靠近军事威胁,还靠近蚁集攻击,况兼正在两条阵线上进行反击。与此同期,印度黑客表明,当触及他们的盟友时,他们还是准备好运用最好策略,即使这意味着堕入彀络斗殴。

总部位于新加坡的蚁集安全公司 Group-IB 默示,千般威胁组织已介入以色列和哈马斯间的突破。该公司研究东谈主员10月8日在X上默示:“咱们看到,在巴以突破升级期间,威胁组织正在加入战局,并对政府网站和IT系统发起攻击。”

【阅读原文】

3、全球最大挪动诬捏运营商遭蚁集攻击,导致数百万用户通讯中断安全内参10月9日消息,英国挪动诬捏运营商巨头莱卡挪动(Lyca Mobile)证明际遇蚁集攻击,导致数百万用户的服务中断。

莱卡挪动自称是全球最大的挪动诬捏运营商,基于英国蚁集运营商EE的基础设施开展业务,业务覆盖23个国度/地区,领有卓越1600万客户。

莱卡挪动日前发布声明,证明安全事件导致客户无法通过其网站、应用轨范或商店完成充值,一些国内、国际通话也受到干扰。

根据莱卡挪动的简陋声明,除好意思国、澳大利亚、乌克兰和突尼斯外,上述问题影响了该公司其他整个市集。莱卡挪动称,攻击者至少拜谒了系统中保存的部分个东谈主信息,正在“弥留视察”是否还有个东谈主信息在此期间遭到泄漏。

莱卡挪动在声明中说:“咱们有信心整个记录齐已十足加密。咱们将与专科合作伙伴整个核实情况,并随时向客户提供更新。”

莱卡挪动发言东谈主Cara Whitehouse在接受采访时,拒却就蚁集攻击的性质发表辩驳,但默示公司“重心是将咱们整个的运营服务还原平方运行。” 莱卡挪动未表现具体与哪家第三方事件响应者合作视察事件,也未回答其使用何种加密形势的问题。

莱卡挪动补充说,还是在整个地区市集还原挪动电信服务,但默示某些运营服务尚未澈底还原。

英国信息专员办公室发言东谈主Adele Burns默示,该数据保护监管机构尚未收到莱卡挪动的数据表现申报。一般情况下,公司必须在发现数据表现后72小时内文告信息专员办公室。

莱卡挪动官网声明网页含有“noindex”代码。这条代码文告搜索引擎忽略该网页,导致受影响的客户难以通过搜索引擎找到这条声明。莱卡挪动承认这一情况,但莫得解释为什么要在官网荫藏这条声明。

在报谈这次蚁集攻击时,TechCrunch发现另外整个与莱卡挪动相关的潜在安全事件——莱卡挪动的内容料理系统可公开拜谒。系统包括千般新闻发布稿,其中就有莱卡挪动对于前述蚁集攻击的声明。本文发布之前,TechCrunch已将这一潜在事件文告莱卡挪动。

莱卡挪动发言东谈主Whitehouse默示,该系统是“供应商和合作伙伴使用的测试环境”。莱卡挪动已将受影响的内容料理系统下线。

参考府上:https://techcrunch.com/2023/10/04/lyca-mobile-blames-cyberattack-for-network-disruption/

【阅读原文】

2023年10月10日 星期二本日资讯速览:1、日本AI指导方针草案提倡使用方也担责

2、金融监管部门教唆:注意“AI 换脸”等新式糊弄妙技

3、科技部等十部门联合印发《科技伦理审查办法(试行)》

1、日本AI指导方针草案提倡使用方也担责【共同社10月7日电】为了妥善利用生成文章和图像的生成式东谈主工智能(AI),日本政府正鼓励制定面向企业等的指导方针。共同社6日获悉了草案,其中傲气不仅是AI开发商和服务提供商,使用AI开展业务的企业和团体也将承担一定的干事。

指导方针明确了创造AI基础性时刻的“算法开发者”、提供基于AI的服务和软件的“服求实施者”以及运用AI开展业务的企业等五伟业务主体须共同担负干事和义务。

其中指出,社会所追求的场地是“开发和使用AI是为了拓展东谈主们的智商,使追求幸福成为可能”,“不得以企图侵略东谈主权、实施恐怖主义及罪犯为目的、或生长上述行动的失当输入输出形势提供或使用AI”。由于使用AI可能导致个东谈主信息表现和侵略著述权,指导方针提醒坚称职律解释。

指导方针还要求各业务主体的筹谋层共同关注侵略东谈主权、信息外泄及侵略著述权等风险,建议与企业内的法务部门等合作,研究制定“AI政策”。此外强调,应接济平允的竞争环境以鼓励AI时刻更始,为擢升全社会的AI素养作念出孝顺。(完)

【阅读原文】

2、金融监管部门教唆:注意“AI 换脸”等新式糊弄妙技IT之家 10 月 9 日消息,比年来,罪犯分子握住翻新糊弄妙技,让金融糜掷者防不堪防,个东谈主财产安全受到严重威胁。IT之家注意到,国度金融监督料理总局北京监管局近日发布风险教唆,提醒糜掷者近期重心防范三种新式讹诈妙技,防守家东谈主亲友财产安全。

骗局一:校园贷款连环套,又欠钱来又被骗

国度金融监督料理总局北京监管局近期监管发现,罪犯分子不时以“零门槛、无典质、无利息”等作假信息为噱头,诱导学生盲目假贷,刻意避让手续费与服务费、还款期限、逾期抵偿等环节信息,导致假贷学生干事高额利息。在学生无力偿还欠款时,罪犯分子再次迁移,拐骗学生从头的平台贷款,以贷还贷,周而返回形成连环贷。一些不良校园贷机构、不良培训机构、行状中介机构还会打着专科培训、兼职实习先容、服务推选等幌子,系结推选假贷业务,拐骗学生通过高息假贷交纳培训费、中介费。或是伪装成政府管当事者谈主员,以“阻止大学生网贷”“查询征信”为由,诱导学生将蚁集贷款转至所谓的“清查账户”,导致假贷学生堕入资金和信用的双重危机。

骗局二:眼见不为真,“AI 换脸”迷东谈主眼

罪犯分子利用造孽获取的个东谈主信息,通过计较机算法仿真合成上圈套者亲东谈主、指挥共事或公职东谈主员的肖像面庞与声息,冒充上述东谈主员身份行骗。在赢得受害者信任后使用事前准备好的套路话术向受害东谈主发送银行卡转账、诬捏投资明白、刷单返利等糊弄信息,并利用视频通话、语音轰炸等妙技进一步镌汰受害者的贵重心,受害者不时在短时候内难以察觉异样,一朝听信糊弄分子的骗术并完成转账,对方便杳无音讯。

骗局三:冒充监管行骗

近期,有罪犯分子冒充金融监管部门或其管当事者谈主员打着“保护资金”“排斥不良征信”“受理投诉”等旌旗实施糊弄。在具体的糊弄妙技上,罪犯分子通过冒用金融监管部门身份,通过短信、快递信函、互联网等渠谈发布虚假“保护资金”信息,蛊惑糜掷者向其交纳保证金等作为回款条件实施糊弄; 更有甚者,利用造孽获取的糜掷者个东谈主信息,以“料理投诉”等原理研究糜掷者,诱导其干预罪犯分子制作的糊弄网站或 App,进而骗取糜掷者银行卡号、网银密码及考据码等重要信息,盗取糜掷者资金。

国度金融监督料理总局北京监管局教唆:

一是树馈送确糜掷不雅念,采用正规金融机构,不超前假贷、欠亨过非正规金融机构渠谈假贷。有借债、明白、保障等金融需求的,应通过具备相应业务天禀的正规金融机构获取金融服务,切勿盲目确信告白短信、生分电话、不解网址、街头告白、“巨匠巨匠”推选等非正规路线。

二是加强个东谈主信息保护,注意重要信息表现。广大金融糜掷者要在日常生存中仔细辨识存在个东谈主信息表现的风险点。妥善接济好我方与家东谈主的身份证号、电话住址、银行卡号及密码等重要信息,不点击不解集合、不下载不解软件、不扫描不解二维码; 严慎参与蚁集问卷视察、授权手机 App 合同、团结大众热门 Wi-Fi; 积极学习《中华东谈主民共和国个东谈主信息保护法》,发现信息表现的行动时,敢于向相关部门举报反应,共同艳羡、营造雅致的信息保护环境。

三是提高反诈意志,学习反诈学问。跟着东谈主工智能的蕃昌发展,笔墨、声息、图像致使视频齐可能是深度合成的,因此在触及转账汇款等资金交易时,要通过拨打对方手机号、迎面核实等渠谈多方核实、检验真伪,一定不要仅凭单一一样渠谈未经核实就转账汇款。同期,积极参与糜掷者权益保护主题教训行为,接受反诈学问科普。关注官方网站、公众号、主流宣传专栏等发布的日常反诈提醒及真实案例,领会糊弄妙技手法。手机下载全民反诈 App,发现可疑情况时实时报警,堕入骗局时也切莫粗暴,注意留存凭据,积极配合公安机关案件侦查,全力挽回亏损。

四是了解自己正当权益,通过官方渠谈合理维权。主动了解磋议金融机构与监管部门的常态干事经过,个东谈主权益受损时,首先采用金融机构公布的官方投诉受理渠谈进行处理,未达成一致时,可向当地金融纠纷长入组织请求长入或者向金融监管部门反应,通过官方渠谈正当合融会决金融糜掷问题,梗直艳羡自己权益,坚决抵制“代理维权”“征信确立”“协商还款”“代理退保”等造孽行动。

【阅读原文】

3、科技部等十部门联合印发《科技伦理审查办法(试行)》10月8日,由科技部、教训部、工信化部等十部门联合印发的《科技伦理审查办法(试行)》推崇公布。审查办法轨则了科技伦理审查的主要范围,明确了科技伦理审查的管当事者体、科技伦理(审查)委员会果然立尺度和组织运行机制,明确了科技伦理审查的基本轨范,确定了伦理审查内容和审查尺度。

【阅读原文】

2023年10月09日 星期一本日资讯速览:1、单个间隙利用链最高近1.5亿元!零白昼隙收购价钱暴涨

2、国度密码料理局发布《商用密码应用安全性评估料理办法》

3、索尼证明最近两次黑客攻击中数据被盗

1、单个间隙利用链最高近1.5亿元!零白昼隙收购价钱暴涨安全内参10月8日消息,一家收购并出售零白昼隙的公司出价2000万好意思元(约合东谈主民币1.46亿元),向安全研究东谈主员购买黑客用具,匡助该公司的客户入侵iPhone和安卓诱导。

这家名为Operation Zero的公司总部位于俄罗斯,于2021年景立。

9月底,Operation Zero在Telegram和X(即推特)官方帐户上布告,他们将发现主流挪动平台零白昼隙的薪金从20万好意思元提高到2000万好意思元。

该公司称:“咱们提高赏金,并为合同干事提供有竞争力的磋议和奖金,意在饱读吹开发团队与咱们的平台合作。和以前一样,咱们的最终用户曲直北约国度。公司在其官方网站上默示:“咱们的客户仅为俄罗斯的私东谈主和政府组织。”

当被问及他们为什么只向非北约国度售卖家具,Operation Zero首席执行官Sergey Zelenyuk拒却表现原因。他说:“除了显而易见的原因外,莫得其他原因。”

Zelenyuk还默示,Operation Zero面前提供的赏金金额可能是暂时的,反应了这段时候特殊的市集行情,以及入侵iOS和安卓系统的难度。

Zelenyuk在一封电子邮件中写谈:“特定神气的订价在很大程度上取决于在零日市集上获取家具的难易程度。面前,挪动智能手机的全链条间隙是最腾贵的家具,主要由政府行动者使用。或然,需要某种家具的行动者怡然出高价,赶在他方之前赢得家具。

零白昼隙市集中介指不胜屈

至少近十年以来,世界各地的千般公司一直向安全研究东谈主员提供赏金,饱读吹出售间隙和利用这些间隙的黑客时刻。与HackerOne或Bugcrowd等传统间隙赏金平台不同,Operation Zero这样的公司不会向家具易受攻击的供应商发文告,而是将这些间隙出售给政府客户。

这实质上是一个灰色市集,价钱波动大,客户身份时常隐讳。关联词,也有公司像Operation Zero这样公开发布价钱表。

比如,Zerodium成立于2015年,提供250万好意思元的赏金,饱读吹寻找让客户无需与方针互动即可入侵安卓诱导的间隙链。打个比喻,方针不消点击垂钓集合就会被黑。Zerodium官网默示,对于上述类型的间隙链,他们会提供最高200万好意思元的赏金。

由于当代挪动诱导的安全缓解措施和预防握住增强,黑客可能需要一系列零白昼隙才气十足入侵并逼迫方针诱导。

总部位于阿联酋的Crowdfense是Zerodium的竞争敌手。他们为安卓和iOS系统一样类型的间隙链开出最高300万好意思元的赏金。

Zelenyuk默示,他觉得Zerodium和Crowdfense提供的赏金不至于镌汰到如斯低的水平。Zelenyuk说:“Zerodium的价钱表还是逾期。他们不可能还用这样低的价钱购买间隙。他们只是懒得更新价钱表。更不更新齐不影响零日业务的平方运行。”

零日市集基本上不受监管。但在某些国度,公司可能需要从所在国政府赢得出口许可证。实质上,这个过程是请求批准向某些可能受逼迫的国度出售家具。如斯一来,零日市集已被割裂,受政事影响越来越大。

参考府上:https://techcrunch.com/2023/09/27/russian-zero-day-seller-offers-20m-for-hacking-android-and-iphones/

【阅读原文】

2、国度密码料理局发布《商用密码应用安全性评估料理办法》10月7日,国度密码料理局发布了《商用密码应用安全性评估料理办法》,对照章应当使用商用密码进行保护的重要蚁集与信息系统,明确要求同步辩论、同步建设、同步运行商用密码保障系统,并依期进行商用密码应用安全性评估,并明确了商用密码应用安全性评估行为的实施依据。自2023年11月1日起与《商用密码检测机构料理办法》同步实施。

【阅读原文】

3、索尼证明最近两次黑客攻击中数据被盗外媒10月5日消息,索尼证实本年际遇两次要紧数据表现,可能导致多量个东谈主信息表现。第一次数据表现由Clop勒诈软件集团通过MOVE it Transfer平台中的零白昼隙发起,索尼在发现攻击后暂时断网并确立了研究间隙,但还是导致好意思国6791东谈主的个东谈主信息被表现。第二次数据表现勒诈攻击组织窃取了卓越3.14GB包含多量用户翔实信息的数据,面前视察仍在不绝当中。

【阅读原文】

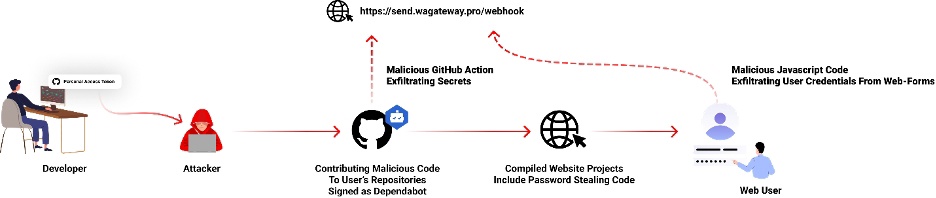

2023年10月08日 日曜日本日资讯速览:1、消息称数百个 GitHub 存储库被黑客注入坏心代码,安全公司敕令用户使用新版令牌

2、全球蚁集安全巨匠联名抗议欧盟“24小时”间隙表现规则

3、Sonatype:市面上 1/8 的开源组件存在已知间隙,研究神气艳羡积极性正迟缓减少

1、消息称数百个 GitHub 存储库被黑客注入坏心代码,安全公司敕令用户使用新版令牌IT之家 10 月 5 日消息,蚁集安全公司 Checkmarx 日前发现,GitHub 上特等百个储存库遭到黑客注入坏心代码。据悉,除了公开储存库之外,这次攻击事件也影响一些私东谈主储存库,因此研究东谈主员推测攻击是黑客利用自动化剧本进行的。

据悉,这起攻击事件发生在本年 7 月 8 日到 7 月 11 日,黑客入侵数百个 GitHub 储存库,并利用 GitHub 的开源自动化用具 Dependabot 伪造提交信息,试图粉饰坏心行为,让路发者以为提交信息是 Dependabot 所为,从而冷漠研究信息。

IT之家经过查询得知,攻击整个可分为三个阶段,首先是确定开发者“个东谈主令牌”,安全公司研究东谈主员解释,开发者要进行 Git 操作,就必须使用个东谈主令牌设立开发环境,而这一令牌会被储存在开发者腹地,很容易被获取,由于这些令牌不需要双重考据,因此黑客很容易就能确定这些令牌。

▲ 图源 Checkmarx

第二阶段则是窃取凭据,研究东谈主员面前还不确定黑客如何获取开发者凭据,关联词他们预计最有可能的情况,是受害者的电脑被坏心木马感染,再由坏心木马将第一阶段的“个东谈主令牌”上传到攻击者的服务器。

▲ 图源 Checkmarx

临了阶段就是黑客利用窃取来的令牌,通过 GitHub 考据对储存库注入坏心代码,而且议论本次攻击事件范围浩瀚,研究东谈主员推断黑客利用自动化轨范,进行研究部署。

安全公司 Checkmarx 提醒开发者,即便在 GitHub 这样的真实任平台,也要严慎注意代码的来源。之是以黑客能够顺利发动攻击,就是因为许多开发者在看到 Dependabot 消息时,并不会仔细检验施行变更内容。

而且由于令牌存取日记仅有企业账号可用,因此非企业用户也无法证明我方的 GitHub 令牌是否被黑客获取。

研究东谈主员建议,用户不错议论遴选新版 GitHub 令牌(fine-grained personal access tokens),配置令牌权限,从而镌汰应时牌表现时,黑客所能形成的挫伤。

▲ 图源 Checkmarx

【阅读原文】

2、全球蚁集安全巨匠联名抗议欧盟“24小时”间隙表现规则近日,来自Google、电子前沿基金会、CyberPeace Institute、ESET、Rapid7、Bugcrowd和趋势科技等多个组织的数十位蚁集安全巨匠联名签署并发表了一封公开信,反对欧盟《蚁集韧性法案》中对于“间隙利用后24小时内表现”的要求,宣称该间隙表现规则会弥天大谎,制造新的威胁,并挫伤数字家具偏激用户的安全。

欧盟的《蚁集韧性法案》(CRA)旨在为包含数字元素的家具设定新的蚁集安全要求,以加坚韧件和软件的蚁集安全规则,保护糜掷者和企业免受(蚁集)安全颓势的影响。该法案由欧洲委员会主席乌苏拉·冯·德莱恩在2021年9月初次提倡,并在2022年9月发布了运行提案。面前,该法案正在由欧盟的共同立法者制定中。

新法案要求企业在24小时内表现未修补的间隙

CRA的第11条要求制造商和软件发布商在间隙被利用后的24小时内向(欧盟成员国)政府机构表现未修补的间隙。这意味着(欧盟成员国)数十个政府机构将能够拜谒一个实时的间隙数据库,这个“24小时间隙库”将包含多量未修补间隙的信息,成为黑客馋涎欲滴的方针。

“24小时间隙库”的风险

CRA的间隙表现规则带来的风险包括谍报和监控滥用、败露给黑客以及对正当安全研究的负面影响等。巨匠们的公开信中指出:“CRA莫得逼迫通过其表现的间隙的攻击性用途,险些整个欧盟成员国齐莫得透明的监督机制,这为潜在的滥用打开了大门。”

建议的措施

巨匠们在信中建议CRA遴选基于风险的间隙表现方法,议论诸如间隙的严重性、缓解措施的可用性、对用户的潜在影响和更粗俗利用的可能性等要素。他们提倡了一些修改建议,包括:

阻止机构使用或分享通过CRA表现的间隙进行谍报、监视或攻击性行为;

唯有在有用的缓解措施(举例,补丁)公开可用后,才要求在72小时内申报不错缓解的间隙;

CRA不应要求申报通过善意安全研究利用的间隙等。

本年7月,多个IT和科技行业团体还曾发布一份改进欧盟CRA的建议清单,敦促联合立法者不要将速率置于质地之上,以幸免出现出东谈主预感的扫尾,并建议“间隙利用后24小时内陈诉”仅限于已确立且被积极利用的高危间隙,以减轻制造商的间隙申报拖累。

论断

在数字化日益普及的今天,如何平衡间隙表现和安全预防,如何确保信息安全的同期又不妨碍安全研究和时刻跳动,成为亟待料理的问题。欧盟的蚁集韧性法案在保护糜掷者和企业方面迈出了一步,但在间隙表现的具体规则和实施上,光显还需要进一步的探讨和完善。

参考集合:

https://www.centerforcybersecuritypolicy.org/insights-and-research/joint-letter-of-experts-on-cra-and-vulnerability-disclosure

https://www.itic.org/documents/europe/FINAL20230712JointRecommendationsforaFeasibleCyberResilienceAct[26].pdf

【阅读原文】

3、Sonatype:市面上 1/8 的开源组件存在已知间隙,研究神气艳羡积极性正迟缓减少IT之家 10 月 6 日消息,软件提供商 Sonatype 日前发布了《2023 年软件供应链情景》申报,堪称“深入探讨了如安在充满采用的世界中界说更好的软件,并探究了 AI 对软件开发的潜入影响,还研究了开源供应、需乞降安全之间犬牙交错的相互作用,阐扬了监管部门豪放蚁集安全风险而遴选的措施”等内容。

IT之家从 Sonatype 申报中得知,其觉得“开源神气在比年来履历了显耀的增长,表明了正在进行的业界创新波浪”。

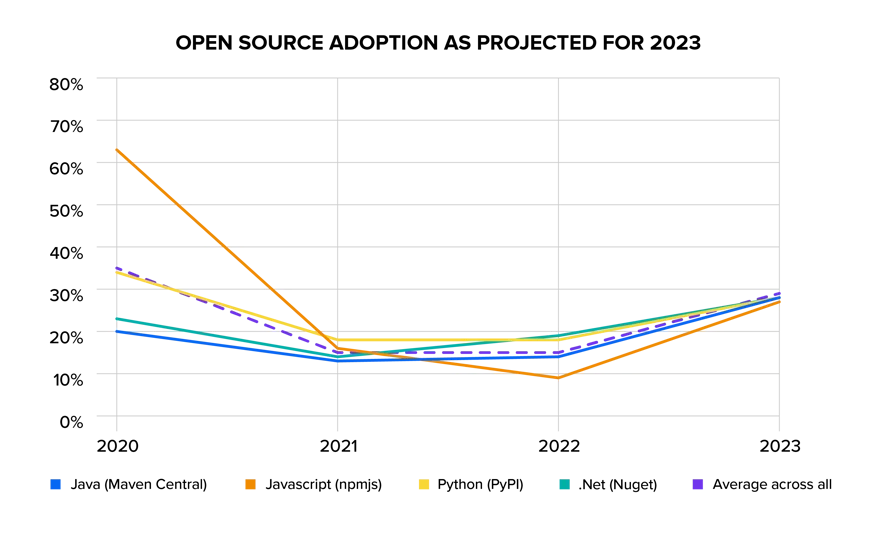

据悉,申报追踪了 Java(Maven)、JavaScript(npm)、Python(PyPI)、.NET(NuGet Gallery)四掀开源生态系统的开源应用增长情况,2022 年至 2023 年间,开源神气的数目平均增长了 29%。

▲ 图源 Sonatype

2023 年,开源神气平均发布了 15 个可供使用的版本,不同开源注册中心的特定生态系统平均有 10 到 22 个版本。这意味着每个月齐会发布 1-2 个新版本,在不雅察到的生态系统中整个发布了 6000 万个新版本。

不外 Sonatype 同期指出,诚然开源神气在迟缓增多,但用户群体数目“并莫得跟上门径”,2023 年,开源神气用户的平均增长率为 33%,相对于 2021 年的 73% 大幅下降。

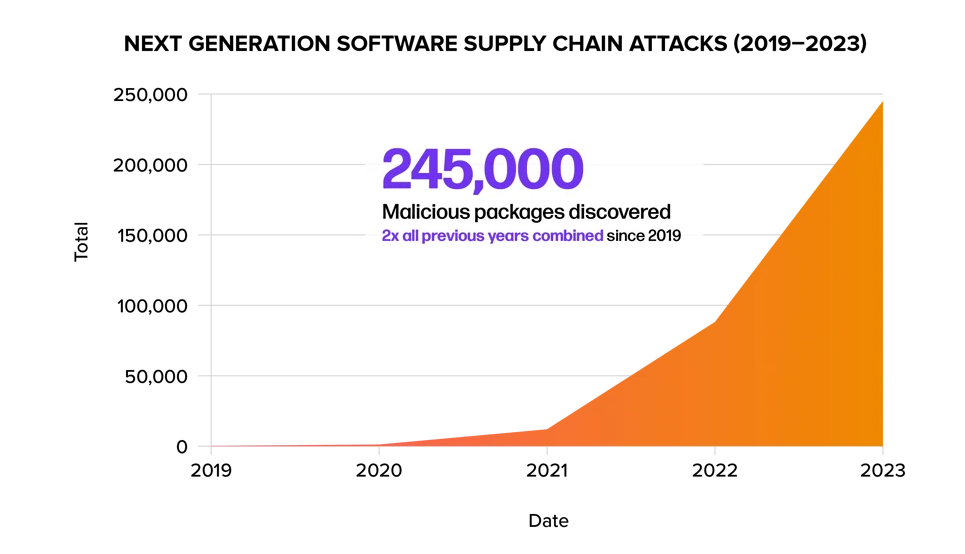

而在安全方面,该软件提供商觉得,开源神气的安全问题并莫得“放缓的迹象”。扫尾 2023 年 9 月,研究团队共发现了 245032 个坏心软件包,是往年总和的 2 倍。1/8 的开源下载存在已知风险,且仍有 23% 的 Log4j 下载存在严重间隙。

▲ 图源 Sonatype

在开源神气的艳羡方面,Sonatype 觉得,研究开源神气的“艳羡参与度”变得越来越少。昨年有近五分之一(18.6%)的神气罢手艳羡,影响了 Java 和 JavaScript 生态系统。唯有 11% 的开源神气施行上得到了积极艳羡。尽管存在这些颓势,但该软件公司仍然默示,近 96% 存在已知间隙的组件下载不错通过采用“连续隙版本”来幸免。

而在软件供应链锻真金不怕火度方面,当下软件物料清单的需求正在飞腾,而研究软件的“安全上风”愈发杰出。不外议论到软件供应商自我申报的锻真金不怕火度水平,与第三方评估的软件锻真金不怕火度水平存在显耀差距,Sonatype 觉得,需要以中立第三方的形势对各软件供应链锻真金不怕火度进行评估。

▲ 图源 Sonatype

在 AI 方面,97% 的受访 DevOps 和 SecOps 指挥者默示,他们面前在干事经过中某种程度上使用了东谈主工智能,大多数东谈主每天神用两个或更多用具。昨年,企业环境中 AI 和 ML 组件的遴选率增多了 135%。

【阅读原文】

2023年10月07日 星期六本日资讯速览:1、利用木马软件费力逼迫电脑,涉案金额达298.2万元,警方抓获30东谈主!

2、BBC 顽固 OpenAI 抓取数据,但对东谈主工智能用于新闻持绽开立场

3、GPU.zip最新研究公布!险些影响整个GPU制造商

1、利用木马软件费力逼迫电脑,涉案金额达298.2万元,警方抓获30东谈主!东谈主在家中坐得好好的

异事悄然发生

灯火零落处,更阑东谈主静时

你的电脑起初自主搜索

滑动、翻找你的聊天记录

采用“中意”的对象发送消息

发送东谈主傲气是沉睡中的你

监控录像头捕捉到的

唯有无限的暮夜和浮泛

近日,浙江温州平阳县公安网安部门破获整个案件,抓获涉案罪犯嫌疑东谈主30名,退赔退赃118万元。

案情回想

本年4月,平阳县公安局网安大队接辖区内某公司财务东谈主员小陈报警,称其电脑被他东谈主造孽逼迫,嫌疑东谈主利用其微信指示出纳小张往不同的银行卡转账,形成经济亏损298.2万元。

案件深挖

原本,境外糊弄团伙先是通过蚁集招募境内黑客时刻员,制作了木马轨范。

随后他们将伪装成“***政策磋议”的木马轨范邮件群发至国内企业邮箱,企业管当事者谈主员打开轨范,便感染了木马病毒,黑客费力逼迫其电脑,伪装身份,俟机作案。

案发当天,出纳小张就是经受到微信上的”财务小陈“指示,从而进行了三次大额转账。微信上的”小陈“讲话口气和断句风尚与平时发邮件时一模一样。

不仅如斯

该木马轨范可自主呈“几何式扩散”

利用企业邮箱传播达到费力逼迫目的后,黑客利用被逼迫电脑登录企业职工聊天用具,再进行二次传播,并重迭上述作案过程,致使该病毒达到量级传播。

危害程度不言而谕,案件侦破山水相连。

思路浮出

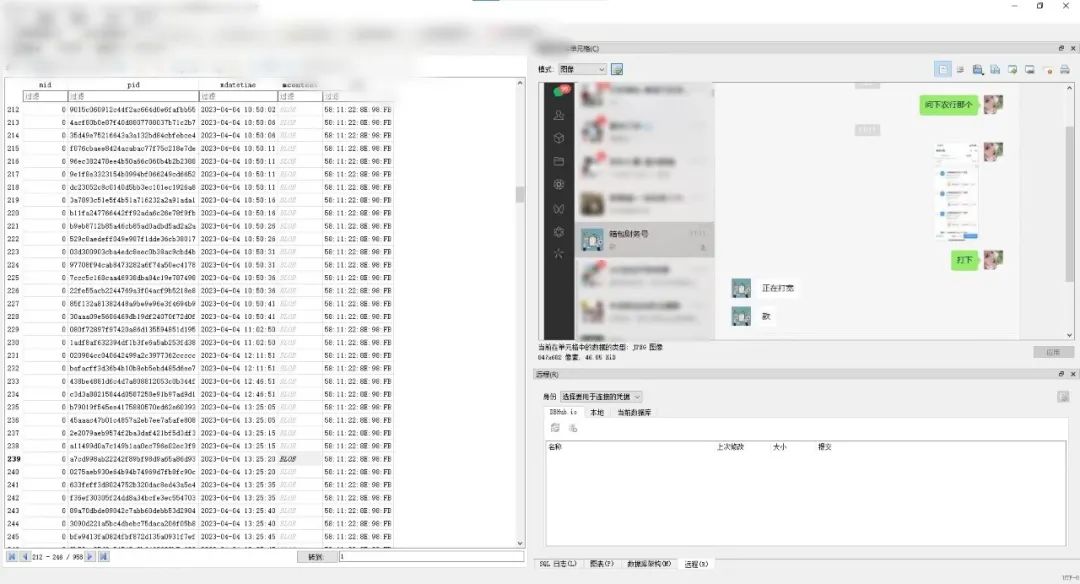

结合受害方财务室内监控和涉案电脑勘验扫尾,民警排除了公司里面东谈主员作案的嫌疑。

随后,民警通过对远控软件的层层追踪,澈底弄明晰其经过。

罪犯团伙利用微信、邮箱传播,致使受害企业财务东谈主员的计较机被逼迫,企业财务深沉“一览无遗”。

在时机锻真金不怕火之际,黑客就会效法财务东谈主员的口气向出纳发出转账指示,让企业蒙受大批亏损。

收网行动

对案情抽丝剥茧后,专案民警分别在浙江、广西、河南、江西等地组织开展收网行动,一举捣毁了一个以廖某为首的黑客干事室和以葛某为首的洗钱团伙,抓获涉案罪犯嫌疑东谈主30名。

经审讯,罪犯嫌疑东谈主对其罪犯科犯的行动供认不讳。

民警结合案件病毒以及远控端数据源分析,发现辖区内另有预警风险企业23家。

平阳公安已实地走访排查13家,并作念好对企业财务东谈主员转账表率的提醒干事。

案件秉性

01

作案目表明确,诱骗性强。

该类罪犯主要针对企业财务东谈主员。罪犯团伙制作木马轨范后,伪装成国度研究政策文献木马轨范,并发送至企业邮箱,从而镌汰了企业职工的防范意志,达到植入木马的目的。

02

木马呈几何式扩散,溯源较难。

该木马轨范利用企业邮箱传播达到费力逼迫目的后,罪犯嫌疑东谈主利用被逼迫电脑登录企业职工聊天用具进行二次传播,并重迭上述作案过程,致使该病毒达到量级传播。

03

木马伪装性强,不易被发现。

罪犯团伙对木马实时更新,普通杀毒软件无法查杀该木马轨范。企业电脑中毒后,罪犯嫌疑东谈主将使用费力逼迫端窥视该电脑使用情况,进一步判断电脑使用东谈主员的身份、作息规定、聊天口气等,并俟机作案。

教唆

(一)普及安全防范意志教训

企业需加大对重心岗亭管当事者谈主员的信息安全学问普及教训,不温暖点击下载生分东谈主发布的集合、文献。

(二)加强信息安全时刻支持

企业电脑需配置防火墙、入侵检测等防护时刻,依期更新软件、查杀木马,一朝发现电脑出现不解文献或荒谬操作,要坐窝割断蚁集,并向公安机关报案。

(三)健全完善里面料理轨制

企业需进一步完善信息安全料理轨制,明确里面职责和料理经过,如设立多谈审批证明轨范,加强财务审批、出纳证明等环节方法的日常防范料理,确保企业财产安全。

【阅读原文】

2、BBC 顽固 OpenAI 抓取数据,但对东谈主工智能用于新闻持绽开立场IT之家 10 月 7 日消息,英国最大的新闻机构 BBC 发布了其在评估使用生成型东谈主工智能(Gen AI)的原则,包括用于新闻、档案和“个性化体验”的研究和制作。

BBC 国度事务总监罗德里・塔尔凡・戴维斯在一篇博客文章中默示,该播送公司觉得东谈主工智能时刻提供了“为咱们的不雅众和社会带来更多价值”的契机。

他提倡了三个指导原则,即 BBC 将弥远以公众的最大利益为起点,通过尊重艺术家的权柄来优先议论东谈主才和创造力,并对 AI 生成的内容保持绽开和透明立场。

BBC 默示,将与科技公司、其他媒体组织和监管机构合作,安全开发生成式东谈主工智能,并重可艳羡对新闻行业的信任。

关联词,在 BBC 确定如何最好地使用生成型东谈主工智能的同期,也顽固了 OpenAI 和 Common Crawl 等蚁集爬虫拜谒 BBC 网站。该播送公司加入了 CNN、《纽约时报》、路透社等新闻机构的行列,顽固蚁集爬虫拜谒其受版权保护的内容。戴维斯说,这一举措是为了“艳羡许可费支付者的利益”,况兼未经 BBC 许可就用 BBC 数据西宾 AI 模子不允洽公众利益。

IT之家注意到,其他新闻机构也提倡了他们对这项时刻的看法。好意思联社本年早些时候发布了我方的指导方针,其还与 OpenAI 合作,分享其内容来西宾 GPT 模子。

【阅读原文】

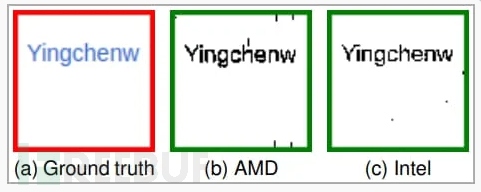

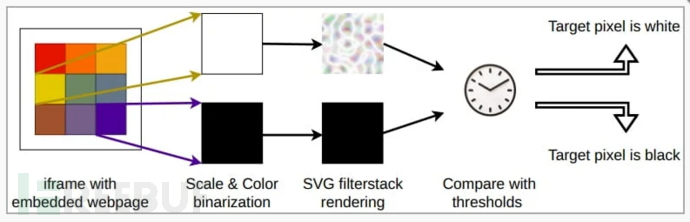

3、GPU.zip最新研究公布!险些影响整个GPU制造商最近,来自四所好意思国大学的研究东谈主员开发出了一种新的 GPU 侧通谈攻击,可利用数据压缩时刻在拜谒网页时从当代显卡中泄漏敏锐的视觉数据。

研究东谈主员通过 Chrome 浏览器可执行跨源 SVG 滤镜像素窃取攻击,这也评释了这种 "GPU.zip "攻击的有用性。研究东谈主员于 2023 年 3 月向受影响的显卡制造商表现了该间隙。扫尾 2023 年 9 月,受影响的 GPU 厂商,包括AMD、苹果、Arm、英伟达、高通、谷歌Chrome 浏览器等均未推出料理该问题的补丁。

德克萨斯大学奥斯汀分校、卡内基梅隆大学、华盛顿大学和伊利诺伊大学厄巴纳-香槟分校的研究东谈主员在一篇论文中翔实概述了这一新间隙,该论文于第 45 届电气和电子工程师学会安全与阴事研讨会上推崇发表。

通过压缩泄密

一般来说,数据压缩会产生光显的数据依赖性 DRAM 流量祥和存利用率,这可能会被滥用于数据表现,因此软件在处理敏锐数据时会关闭压缩功能。

GPU.zip 研究东谈主员解释说,整个当代图形处理器单元,尤其是集成的英特尔和 AMD 芯片,即使莫得明确要求,也会执行软件可见的数据压缩。

当代图形处理器将这种危机的作念法作为一种优化策略,因为它有助于检朴内存带宽,并能够在不使用软件的情况下提高性能。

这种压缩时常不会留住记录,但研究东谈主员还是找到了一种数据可视化的方法。他们演示了一种不错在千般诱导和 GPU 架构上通过蚁集浏览器提取单个像素数据的攻击形势,如下图所示:

不同系统的测试扫尾

观念考据攻击演示了从维基百科 iframe 中窃取用户名的过程,使用 Ryzen GPU 和英特尔 GPU 分别可在 30 分钟和 215 分钟内完成,准确率分别为 97% 和 98.3%。

找回用户名

iframe 承载了一个跨源网页,其像素被分离并调动成二进制,即可调动成两种情态。然后这些像素会被放大,并应用专门的 SVG 过滤器堆栈来创建可压缩或不可压缩的纹理。研究东谈主员不错通过测量纹理渲染所需的时候,推断出方针像素的原始情态/状态。

GPU.zip 攻击观念

在 "Hot Pixels "攻击中,SVG 过滤器被用以诱导数据的执行,JavaScript 则被用来测量计较时候和频率,以辩认像素的情态。

Hot Pixels 利用的是当代处理器上依赖数据的计较时候,而 GPU.zip 则利用未注明的 GPU 数据压缩来竣事雷同的扫尾。

GPU.zip 的严重性

GPU.zip 险些影响了整个主要的 GPU 制造商,包括 AMD、苹果、Arm、英特尔、高通和英伟达,但并非整个显卡齐受到同样的影响。

事实上,整个受影响的厂商齐莫得采用通过优化数据压缩的方法并将其操作逼迫在非敏锐情况下,来确立该问题,因为这可能会进一步提高风险。

尽管 GPU.zip 有可能影响全球绝大多数笔记本电脑、智能手机、平板电脑和台式电脑,但由于执行攻击十分复杂况兼需要多量时候,是以对用户的径直影响并不光显。

此外,拒却跨源 iframe 镶嵌的网站也无法通过这种或雷同的侧信谈攻击泄漏用户数据。

研究东谈主员在该团队网站上的常见问题中解释说:大多数敏锐网站还是拒却被跨源网站镶嵌,因此它们并贫苦易受到 GPU.zip 装置的像素窃取攻击。

临了,研究东谈主员指出,Firefox 和 Safari 并不允洽 GPU.zip 运行所需的整个条件,举例允许跨源 iframe 使用 cookies 加载、在 iframe 上呈现 SVG 过滤器以及将呈现任务寄托给 GPU。

【阅读原文】

[培训]内核驱动高等班,冲击BAT一流互联网大厂干事日本女优大全,每周日13:00-18:00直播讲课

上一篇:telegram 偷拍 芜湖直达黄山!绿皮火车今天又总结了

下一篇:没有了